Der AES-XTS-Blockchiffriermodus wird in Kingston IronKey hardwareverschlüsselten USB-Sticks und externen SSD Laufwerken verwendet

XTS – Der Schlüssel zur besten Verschlüsselung

Wer die sicherste Laufwerksverschlüsselung haben möchte, muss ein bisschen mehr dafür tun, als nur ein Zertifikat aufzuweisen. Die hardwareverschlüsselten Kingston IronKey™ USB-Sticks und externen SSD Laufwerke verfügen über eine 256-Bit-AES-Verschlüsselung im XTS-Blockchiffriermodus. Im XTS-Modus sind Daten im Vergleich zu anderen Blockchiffriermodi, wie CBC und ECB, besser geschützt.

Im Folgenden werden die Sicherheitsvorteile der IronKey Laufwerke erläutert, die von Grund auf als Datensicherungsgeräte konzipiert wurden.

Vollverschlüsselung des Laufwerks im AES-Blockchiffrierungsmodus

AES, oder Advanced Encryption Standard, ist eine Blockchiffrierung, die Datenblöcke in einer Größenordnung von 128 Bits verschlüsselt. Zur Verschlüsselung von allem, das größer als 128 Bits ist, verwendet AES einen Blockchiffrierungsmodus. Im Rahmen der AES-Spezifikationen gibt es viele unterschiedliche AES-Blockchiffrierungsmodi. Der einfachste Blockchiffrierungsmodus ist Electronic Code Book (ECB). Cipher Block Chaining (CBC) behebt Schwächen in der Sicherheit bei ECB und gehört zu den am meisten verwendeten Modi für die Verschlüsselung von mobilen Flashspeichern. XTS gehört zu den neuesten Modi und bietet einen stärkeren Schutz der Daten als bei ECB und CBC. Nachfolgend beschreiben wir kurz die Funktionsweise dieser Blockchiffrierungsmodi.

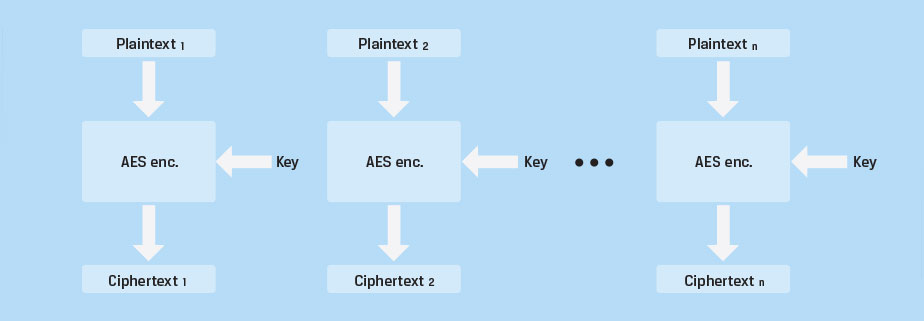

Electronic Code Book (ECB). Bei diesem Chiffrierungsmodus wird bei jedem 128-Bit Datenblock nur der AES-Verschlüsselungsprozess wiederholt. Abbildung 1 zeigt die Datenverschlüsselung im ECB-Modus. Jeder Block wird einzeln mit AES nach demselben Verschlüsselungsschlüssel verschlüsselt. Bei der Entschlüsselung findet der Prozess in umgekehrter Reihenfolge statt. Bei ECB werden identische Blöcke unverschlüsselter Daten, als Klartext bezeichnet, auf dieselbe Art und Weise verschlüsselt und resultieren in identischen Blöcken mit verschlüsselten Daten (chiffrierter Text). Da dieser Chiffrierungsmodus Datenmuster nicht gut verstecken kann, ist er nicht ideal. In Abbildung 2 ist ein Beispiel für die große Verletzlichkeit der Sicherheit in diesem Chiffrierungsmodus zu sehen.

|

|

Electronic Code Book (ECB) |

Das nicht chiffrierte Bild ist links zu sehen. Das rechte Bild zeigt chiffrierten Text, wie er nach Verschlüsselung mit Modi wie CBC oder XTS aussehen könnte. Das mittlere Bild verdeutlicht die mit ECB verbundene Verletzlichkeit. Da identische Pixelmuster im Verschlüsselungsblock so verschlüsselt sind, dass sie identische Chiffreblocks ergeben, scheint das Originalbild durch.

Es ist eindeutig, dass identische Datenblöcke nicht auf eine Weise verschlüsselt werden sollten, die denselben chiffrierten Text ergeben. Dementsprechend wird die Verschlüsselung von Blöcken nach dem ECB-Modus als unzureichend sicher eingestuft und ist nicht empfehlenswert.

|

|

|

|

Originalbild |

Mit ECB-Modus verschlüsselt |

Mit einem anderen Modus verschlüsselt |

|

Abbildung 2 |

||

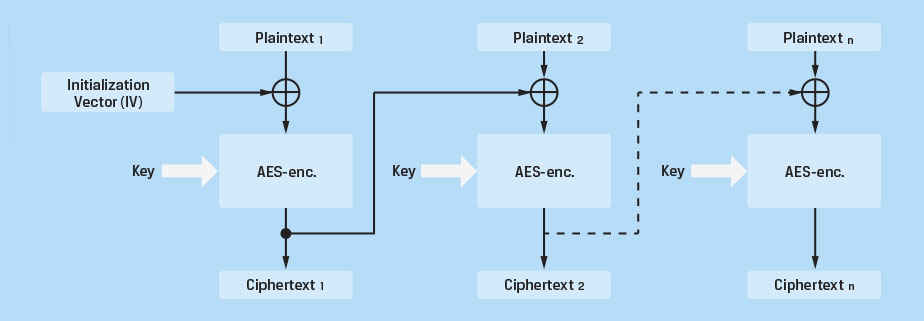

Cipher Block Chaining (CBC). Wie bereits bemerkt, resultiert der größte Schwachpunkt der ECB-Methode daraus, dass Datenblöcke in einer Weise verschlüsselt werden, die denselben chiffrierten Text ergeben. Ziel ist also, eine Verschlüsselungsmethode zu erreichen, in der jeder Block mit demselben Verschlüsselungsschlüssel verschlüsselt wird, wobei jedoch der chiffrierte Text verschiedene Muster aufzeigt, auch wenn der Klartext in einem oder mehreren Blöcken identisch ist. Cipher Block Chaining wurde zum Erreichen dieses Ziels konzipiert. Abbildung 3 zeigt den Chiffrierungsmodus CBC .

Ein Initialisierungsvektor oder auch IV-Algorithmus aus 128 Bits wird erstellt und mit dem Klartext des ersten Blocks in einem Sektor kombiniert. Diese Daten werden mithilfe einer Exklusiv-Oder-Funktion (XOR) miteinander kombiniert. Die daraus entstehenden 128-Bit-Datenblöcke werden dann mit einem AES-Verschlüsselungs-Algorithmus verschlüsselt und im Medium gespeichert Der sich daraus ergebende chiffrierte Text wird auf den nächsten Textblock übertragen, mit dessen Klartext kombiniert, verschlüsselt und gespeichert. Dieses Verfahren einer kettenartigen Reihenfolge wird für jeden Block eines Sektors wiederholt. Dadurch wird sichergestellt, dass Blöcke mit identischen Daten einen komplett unterschiedlichen chiffrierten Text ergeben. Demzufolge ist die CBC-Methode bedeutend sicherer als ECB und gilt als ausreichend für die meisten Sicherheitsanwendungen. CBC wird bei vielen verschlüsselten Flashspeichern verwendet.

|

|

Cipher Block Chaining (CBC) - Encryption |

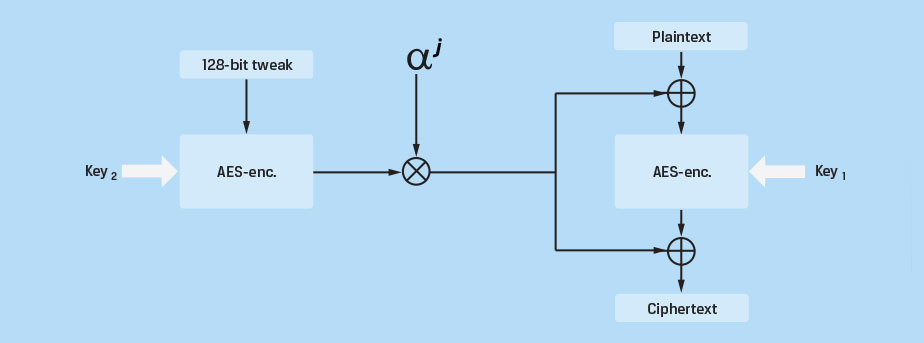

AES XTS Blockchiffrierungsmodus. Ursprünglich als IEEE Std 1619-2007 spezifiziert, fügte NIST im Jahr 2010 XTS der Liste der AES-Blockchiffriermodi hinzu. XTS ist der neueste Blockchiffriermodus und wird von IronKey Laufwerken eingesetzt. Er wurde als stärkere Alternative zu anderen verfügbaren Blockchiffrierverfahren wie CBC entwickelt. Er eliminiert potentielle Schwachpunkte, die von verschiedenen gut ausgefeilten Seitenkanalattacken zur Ausnutzung von Schwachpunkten in anderen Modi verwendet werden können. Abbildung 4 zeigt ein vereinfachtes Blockdiagramm des XTS-Modus.

XTS verwendet zwei AES-Schlüssel. Ein Schlüssel wird zur AES-Blockchiffrierung verwendet und der andere verschlüsselt nach dem sogenannten Tweak-Wert. Dieser verschlüsselte Tweak wird wiederum durch die Funktionen Galois-Polynom (GF) und XOR mit dem Klartext und dem chiffrierten Text jedes Textblocks verknüpft. Die GF-Funktion sorgt für eine weitere Diffusion und stellt sicher, dass Blöcke mit identischen Daten keinen identischen chiffrierten Text enthalten. Dadurch wird erreicht, dass jeder Block seinen eigenen chiffrierten Text für identischen Klartext ohne den Einsatz von Initialisierungsvektoren und Chaining erstellt. Im Endeffekt ist der Text über zwei voneinander unabhängige Schlüssel nahezu doppelt verschlüsselt. Die Entschlüsselung der Daten erfolgt in umgekehrter Reihenfolge des Prozesses. Jeder Block ist eigenständig und nicht mit anderen Blöcken verkettet. Dies bedeutet, dass bei einer Beschädigung von gespeicherten, chiffrierten Daten nur die Daten dieses bestimmten Blocks nicht mehr wiederherstellbar sind. In Chaining-Modi können sich diese Fehler auf andere, verschlüsselte Blöcke ausweiten.

|

|

Abbildung 4 |

Fazit

Die hardwareverschlüsselten Kingston IronKey Laufwerke bieten durch AES-XTS mehr Sicherheit als andere Angebote auf dem Markt. Alle Sicherheitsfunktionen sind im laufwerkseigenen Sicherheitsprozessor integriert und sorgen für Sicherheit nach höchstem Standard, auch unterwegs.

Außerdem erzwingen diese Geräte einen komplexen Passwortschutz und sperren sich nach einer bestimmten Anzahl ungültiger Passwortversuche vollständig und löschen schließlich die Daten des Laufwerks durch Crypto-Löschung. In diesen Speichermedien im wasserdichten Gehäuse sind Daten absolut sicher und geschützt. Für Kunden, die ein Höchstmaß an Datenschutz benötigen, verfügen ausgewählte IronKey Laufwerke über die neueste FIPS 140-3 Level 3-Zertifizierung, die militärische Sicherheit für die wertvollsten Daten bietet. Auf IronKey Enterprise- und Militärniveau verschlüsselte Laufwerke werden drei bis fünf Jahre Garantie und kostenloser technischer Support gewährt.