Hỏi Chuyên gia

Lên kế hoạch cho giải pháp phù hợp yêu cầu phải có sự hiểu biết về các mục tiêu bảo mật của dự án. Hãy để các chuyên gia của Kingston hướng dẫn cho bạn.

Chúng tôi nhận thấy bạn hiện đang truy cập trang web của Vương quốc Anh. Thay vào đó, bạn có muốn truy cập trang web chính của chúng tôi không?

Trình duyệt web của bạn đã lỗi thời. Hãy cập nhật ngay trình duyệt để có trải nghiệm tốt hơn trên trang này. https://browser-update.org/update-browser.html

Khi các tổ chức đối phó với số lượng cuộc tấn công mạng ngày càng gia tăng, việc hiểu và tuân thủ các quy định mới nhất là vô cùng quan trọng.

Trước đó, chúng tôi đã phỏng vấn David Clarke, một chuyên gia an ninh mạng dày dạn kinh nghiệm, để thảo luận về những thay đổi trong hành vi liên quan đến thiết bị lưu trữ được mã hóa. Lần này, chúng tôi đã mời David chia sẻ suy nghĩ về Chỉ thị NIS2 và Đạo luật về Khả năng phục hồi hoạt động số (DORA) cùng những tác động của 2 quy định này.

Clarke có kinh nghiệm chuyên sâu trong quản lý bảo mật cho các mạng lưới giao dịch tư nhân lớn nhất thế giới và điều hành một trong những trung tâm hoạt động bảo mật lớn nhất châu Âu. Dưới đây là những thông tin chuyên sâu nổi bật, cùng với video đầy đủ từ buổi phỏng vấn này.

Chỉ thị NIS2 nhằm mục đích tăng cường khả năng phục hồi an ninh mạng của cơ sở hạ tầng quan trọng trên toàn EU. Clarke giải thích rằng chỉ thị này nhắm đến các lĩnh vực mà trong trường hợp xảy ra xâm phạm, có thể gây ảnh hưởng đáng kể đến một phần lớn dân số. Các lĩnh vực bao gồm: hàng không, vận tải biển, nông nghiệp, các chuỗi bán lẻ lớn, và nhiều ngành khác. Ngoài ra, NIS2 hiện cũng được áp dụng cho các nhà cung cấp dịch vụ CNTT được quản lý, vì nếu bị xâm phạm, họ có thể gây ảnh hưởng đến nhiều khách hàng.

Chỉ thị nhấn mạnh tầm quan trọng của khả năng phục hồi an ninh mạng và quản lý bên thứ ba. Các công ty cũng phải chứng minh rằng họ đang quản lý hiệu quả các nhà cung cấp dịch vụ CNTT của mình nhằm đáp ứng các tiêu chuẩn an ninh mạng bắt buộc. Việc không tuân thủ có thể dẫn đến khoản phạt lên đến 2% doanh thu toàn cầu (hoặc 10 triệu Euro, tùy theo mức nào cao hơn). Ngay cả khi không xảy ra vi phạm, các công ty vẫn có thể bị phạt nếu không cung cấp đầy đủ bằng chứng về việc tuân thủ.

Ngược lại, DORA (Đạo luật về Khả năng phục hồi hoạt động số) chỉ tập trung vào lĩnh vực tài chính. DORA có hiệu lực từ tháng 01 năm 2025, yêu cầu các biện pháp an ninh mạng nghiêm ngặt nhằm đảm bảo khả năng phục hồi hoạt động của các tổ chức tài chính.

Clarke nhấn mạnh rằng các khoản phạt theo DORA có thể lên tới 1% doanh thu toàn cầu. Tổ chức có khả năng bị phạt hàng ngày nếu không kịp thời khắc phục các vấn đề. DORA yêu cầu các tổ chức tài chính tiến hành kiểm tra thâm nhập dựa trên mối đe dọa và đảm bảo rằng không có điểm yếu đơn lẻ nào trong hệ thống của họ.

Cả NIS2 và DORA đều yêu cầu báo cáo chi tiết sự cố đến các cơ quan quản lý có thẩm quyền. Clarke lưu ý rằng DORA quy định thời gian báo cáo là 72 giờ, kèm theo hướng dẫn rõ ràng về những thông tin cần được cung cấp, chẳng hạn như số lượng khách hàng bị ảnh hưởng và bản chất của các rủi ro.

Khi nhắc đến truyền dữ liệu quốc tế, Clarke nhấn mạnh rằng việc áp dụng các phương pháp bảo mật là vô cùng quan trọng. Chẳng hạn: DORA yêu cầu các doanh nghiệp kiểm tra kế hoạch duy trì hoạt động kinh doanh của họ và cung cấp bằng chứng về mức độ hiệu quả của những kế hoạch này. Điều này đảm bảo rằng các công ty có thể xử lý sự cố và chứng minh được sự chuẩn bị của mình.

Clarke tin rằng việc tuân thủ quy định có thể là một cơ hội kinh doanh đáng kể. Việc chứng minh được doanh nghiệp có các tiêu chuẩn an ninh mạng và bảo mật dữ liệu phù hợp có thể mở ra cơ hội ký kết hợp đồng với chính phủ và quan hệ đối tác với các công ty lớn hơn. Các tổ chức này thường yêu cầu các công ty nhỏ cung cấp bằng chứng về các biện pháp an ninh mạng của họ để giảm thiểu rủi ro về trách nhiệm.

Để tuân thủ NIS2 và DORA, các ổ đĩa USB phải có tính năng bảo mật mạnh mẽ. Clarke chỉ ra tầm quan trọng của mã hóa dựa trên phần cứng, giải pháp có một số lợi thế so với các giải pháp dựa trên phần mềm. Mã hóa dựa trên phần cứng là một hệ sinh thái khép kín, cung cấp bảo mật mạnh mẽ và bảo vệ chống lại các cuộc tấn công.

Trong khi đó, mã hóa phần mềm trên thiết bị lưu trữ di động có thể dễ dàng bị xóa thông qua việc định dạng lại, làm giảm khả năng tuân thủ và tăng nguy cơ rò rỉ dữ liệu. Ngoài ra, các tệp được bảo vệ bằng mật khẩu và mã hóa phần mềm có thể bị xâm nhập bằng các công cụ đoán mật khẩu mà có thể dễ dàng tìm thấy trên Internet.

Khi được hỏi liệu các tổ chức có nên hướng tới chứng nhận FIPS của NIST như là “tiêu chuẩn vàng” hay không. “Tất nhiên rồi”. Clarke khẳng định: “Có khá nhiều trường hợp mọi người tuyên bố rằng họ có bảo mật và mã hóa tốt hơn nhưng thực tế thì không phải như vậy, chúng đã bị xâm phạm”.

Các ổ đĩa Kingston IronKey D500S và Keypad 200 mang đến chứng nhận FIPS 140-3 Cấp 3 (đang chờ cấp), giúp các tổ chức yên tâm rằng dữ liệu nhạy cảm được bảo vệ với một trong những giải pháp mã hóa cấp quân sự mạnh mẽ nhất hiện có trên thị trường. Còn đối với mục đích lưu trữ dung lượng cao, các ổ SSD ngoài IronKey Vault Privacy 80 được chứng nhận FIPS 197 có dung lượng lên đến 8 TB, cho phép sao lưu dữ liệu quan trọng mà không kết nối với mạng.

Các mối đe dọa an ninh mạng tiếp tục gia tăng và lan rộng, và đó là lý do tại sao các chỉ thị và quy định như NIS2 và DORA đóng vai trò quan trọng trong việc đảm bảo khả năng phục hồi của cơ sở hạ tầng quan trọng và các tổ chức tài chính. Thông tin chuyên sâu của Clarke nhấn mạnh tầm quan trọng của việc tuân thủ, báo cáo sự cố hiệu quả, các biện pháp bảo mật mạnh mẽ và việc sử dụng thiết bị lưu trữ được mã hóa phần cứng. Bằng cách chấp nhận những quy định này, các tổ chức không chỉ có thể nâng cao khả năng bảo mật của mình mà còn có được lợi thế cạnh tranh thông qua việc biến việc tuân thủ thành lợi thế kinh doanh.

Thông tin này có hữu ích không?

Không có sản phẩm nào phù hợp với bộ lọc bạn đã chọn. Hãy thử điều chỉnh bộ lọc để khám phá thêm nhiều lựa chọn.

Lên kế hoạch cho giải pháp phù hợp yêu cầu phải có sự hiểu biết về các mục tiêu bảo mật của dự án. Hãy để các chuyên gia của Kingston hướng dẫn cho bạn.

David Clarke chia sẻ về mã hóa, biện pháp bảo mật cho siêu người dùng, quản lý lỗ hổng và đào tạo.

Chúng tôi thảo luận về NIS2 và DORA, cũng như cách các tổ chức có thể biến tuân thủ thành cơ hội.

Chúng tôi thảo luận về sự thay đổi trong cách các tổ chức lưu trữ và mã hóa dữ liệu nhạy cảm.

Chuyên gia an ninh David Clarke giải thích những khác biệt chính giữa NIS và NIS2.

Chuyên gia bảo mật David Clarke giải thích về những đối tượng chịu tác động bởi chỉ thị NIS2 và cách thức tác động.

Việc nhớ phải sao lưu thường xuyên có thể làm chán nản cả những người đam mê công nghệ giàu kinh nghiệm nhất. Chúng tôi sẽ mang đến cho bạn một số mẹo đơn giản để đảm bảo bạn có thể sao lưu thường xuyên thật dễ dàng.

Làm sao để bảo mật dữ liệu của mình, từ tập tin cá nhân đến video của khách hàng? Câu trả lời là mã hóa.

Mã hoá phần cứng và mã hoá phần mềm có gì khác biệt?

Phương pháp tối đa hóa bảo mật trực tuyến thông qua việc bảo vệ khả năng hiện diện.

Ổ USB flash mã hóa giữ cho dữ liệu cá nhân của bạn được an toàn, nhưng ổ có cơ chế như thế nào?

Tìm hiểu cách xóa ổ SSD, ổ cứng hoặc bất kỳ phương tiện lưu trữ nào khác để dữ liệu thực sự biến mất vĩnh viễn.

Tìm hiểu cách xóa ổ SSD, ổ cứng hoặc bất kỳ phương tiện lưu trữ nào khác như một chuyên gia bảo mật thực thụ.

Tìm hiểu lý do cơ quan an ninh trung ương đặt niềm tin vào Kingston IronKey để bảo vệ dữ liệu.

Tìm hiểu cách Kingston IronKey đang giúp bảo vệ quyền sở hữu trí tuệ với tùy chọn thiết kế riêng.

Vì sao Kingston IronKey là giải pháp thuận tiện nhằm bảo vệ dữ liệu của các dịch vụ tài chính?

Tìm hiểu cách Kingston IronKey đảm bảo an toàn cho dữ liệu của các chiến dịch quân sự.

Tìm hiểu cách Kingston IronKey bảo vệ dữ liệu của ngành Viễn thông bằng công nghệ mã hóa.

USB mã hóa Kingston IronKey: tuy nhỏ nhưng rất quan trọng trong chiến lược bảo mật của mọi công ty.

Tìm hiểu cách Kingston IronKey đang giúp bảo vệ dữ liệu nhạy cảm trong lĩnh vực Tài chính.

Đây là cách Kingston IronKey giúp bảo vệ dữ liệu nhạy cảm của ngành Năng lượng.

Bạn muốn cải thiện bảo mật dữ liệu và muốn biết về mã hóa? Kingston sẽ cung cấp thông tin cơ bản.

Bảo vệ bằng phần cứng, không phải bằng phần mềm, là cách hiệu quả nhất để bảo vệ tập tin và ổ đĩa.

Bảo mật thông tin cá nhân và thông tin riêng tư quan trọng trên PC nhờ ổ SSD được mã hóa phần cứng.

Sự vi phạm vẫn là mối đe dọa lớn. Khám phá nhu cầu về các biện pháp an ninh mạng toàn diện.

Danh sách các tính năng bảo mật của USB mà bạn cần cân nhắc để bảo vệ dữ liệu.

Sao lưu dữ liệu 3-2-1 là gì và vì sao đây là cách tốt nhất để phòng thủ chống mã độc tống tiền.

David Clarke chia sẻ về mã hóa, biện pháp bảo mật cho siêu người dùng, quản lý lỗ hổng và đào tạo.

Tìm hiểu cách giải pháp Kingston IronKey đã giúp EgoMind củng cố các thực hành bảo mật dữ liệu.

Ổ SSD doanh nghiệp và SSD máy khách có đặc tính khác nhau, mỗi loại có một mục đích sử dụng riêng.

Chúng tôi thảo luận về sự thay đổi trong cách các tổ chức lưu trữ và mã hóa dữ liệu nhạy cảm.

Kingston đang tìm cách bảo vệ các tệp tin nhạy cảm khi mà email ngày càng có nhiều lỗ hổng bảo mật.

Tìm hiểu cách các giải pháp mã hóa phần cứng của Kingston IronKey giúp tuân thủ Chỉ thị NIS2.

Kingston IronKey có các lựa chọn phần cứng để bảo vệ doanh nghiệp vừa và nhỏ trước tội phạm mạng.

FIPS 140-3 Cấp độ 3 được cơ quan hàng đầu thế giới NIST chứng nhận là đỉnh cao bảo mật.

Những câu hỏi cần đặt ra khi muốn tìm loại ổ SSD phù hợp cho trung tâm dữ liệu của tổ chức bạn.

Đồ họa thông tin thể hiện sự khác biệt giữa mã hóa bằng phần mềm và mã hóa bằng phần cứng.

2023 là một năm đầy thách thức nhưng cũng có nhiều đổi mới. Năm 2024 sẽ mở ra những gì?

Tìm hiểu 2 cách giúp doanh nghiệp SMB cực kỳ kiên cố trước mã độc tống tiền: mã hóa và sao lưu.

Trong sách trắng này, chúng tôi giải thích cách thực thi chiến lược DLP mà vẫn cho phép sử dụng USB.

Bảo mật kỹ thuật số cấp doanh nghiệp và cấp quân sự: hai tiêu chuẩn cao với các yêu cầu khác nhau.

Tìm hiểu cách mã hóa phần cứng giúp luật sư bảo mật qua lưu trữ tệp an toàn khi di chuyển đó đây.

Kiểm thử xâm nhập đảm bảo các ổ USB Kingston IronKey đứng đầu về bảo mật dữ liệu như thế nào?

Ổ Kingston IronKey mã hóa bằng phần cứng giúp bảo vệ dữ liệu của công ty khi đang di chuyển.

BYOD là một bài toán khó dành cho doanh nghiệp. Phải làm gì để cân bằng giữa an toàn & tiện dụng?

Cùng Kingston tìm hiểu cách ổ mã hóa nâng cao an ninh mạng và tính tuân thủ cho công ty tài chính.

DLP cung cấp công cụ để quản trị viên mạng bảo vệ dữ liệu nhạy cảm khỏi tội phạm mạng và sự sơ suất.

Xem cách các yêu cầu về mã hóa dữ liệu trở thành chìa khóa cho chiến lược bảo mật của mọi tổ chức.

Làm sao để tăng cường an ninh mạng khi làm việc từ xa và công tác quốc tế hiện đang rất phổ biến?

Đầu tư ổ đĩa mã hóa để không tốn chi phí pháp lý đắt đỏ khi chẳng may ổ đĩa bị mất hoặc đánh cắp.

Tìm hiểu lý do cơ quan an ninh trung ương đặt niềm tin vào Kingston IronKey để bảo vệ dữ liệu.

Chuyên gia CNTT của công ty phải tăng cường bảo mật dữ liệu cho PC của nhân viên làm việc từ xa.

Ba biện pháp quan trọng từ Kingston để có DLP vững mạnh cho các công ty đang xử lý dữ liệu nhạy cảm.

Bạn có thể đọc và ghi vào một ổ USB flash mã hóa với iPad hoặc iPhone bằng cách sử dụng bộ chuyển đổi phù hợp. Hãy tìm hiểu cách thức bên dưới.

Tìm hiểu vì sao mã hóa phần cứng có thể đánh bại mã hóa phần mềm về bảo vệ dữ liệu.

Bài tóm tắt giải thích mục đích và các loại phần mềm bảo mật dữ liệu hiện có.

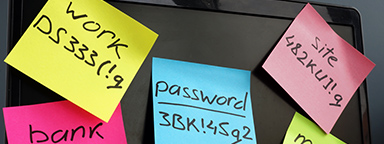

So với mật khẩu phức tạp, cụm mật khẩu có thể bảo mật dữ liệu ưu việt hơn nhờ nhiều lợi ích mạnh mẽ.

HIPAA yêu cầu các tổ chức y tế luôn phải bảo mật dữ liệu bệnh nhân, kể cả khi truyền tải.

Việc này đòi hỏi phải mã hóa dữ liệu nhạy cảm, bổ nhiệm Giám đốc An ninh, thành lập chương trình an ninh mạng và thông qua chính sách.

USB mã hóa Kingston IronKey là giải pháp bảo mật các tổ chức thuộc mọi quy mô nên cân nhắc.

Chúng ta sẽ so sánh ổ USB không mã hóa và có mã hóa, cũng như giải thích về cách bảo mật dữ liệu!

Tìm hiểu cách Kingston IronKey đang giúp bảo vệ quyền sở hữu trí tuệ với tùy chọn thiết kế riêng.

Vì sao Kingston IronKey là giải pháp thuận tiện nhằm bảo vệ dữ liệu của các dịch vụ tài chính?

Tìm hiểu cách Kingston IronKey đảm bảo an toàn cho dữ liệu của các chiến dịch quân sự.

Cách để công ty sử dụng và đưa ổ mã hóa vào trong chính sách bảo mật? Sau đây là một vài lời khuyên.

Tìm hiểu cách Kingston IronKey bảo vệ dữ liệu của ngành Viễn thông bằng công nghệ mã hóa.

Mã hóa là lựa chọn vô cùng hữu dụng để những nhà sáng tạo bảo vệ tập tin quan trọng của khách hàng.

USB mã hóa Kingston IronKey: tuy nhỏ nhưng rất quan trọng trong chiến lược bảo mật của mọi công ty.

Kingston IronKey có thể giúp giảm thiểu mất dữ liệu khi tình trạng mất thiết bị điện tử đang tăng.

Sách điện tử sẽ tìm hiểu về cách USB mã hóa đã trở thành công cụ quan trọng trong bảo mật dữ liệu.

Cách dùng ổ SSD rời IronKey Vault Privacy 80: đặt mật khẩu, kết nối với PC cùng nhiều thao tác khác.

Các tổ chức đang xem xét tùy chọn bảo mật dữ liệu để bảo vệ khỏi vi phạm dữ liệu di động cá nhân.

Tìm hiểu cách Kingston IronKey đang giúp bảo vệ dữ liệu nhạy cảm trong lĩnh vực Tài chính.

Đây là cách Kingston IronKey giúp bảo vệ dữ liệu nhạy cảm của ngành Năng lượng.

Chúng tôi mời chuyên gia KingstonCognate chia sẻ suy nghĩ về mối đe dọa và thách thức an ninh mạng.

Bảo vệ dữ liệu đang truyền với Tiêu chuẩn mã hóa nâng cao (AES) 256 dựa trên phần cứng ưu việt.

Mã hóa phần mềm có thể bị người dùng vô hiệu hóa, khiến bạn phải chịu phạt và phí pháp lý nếu mất ổ.

Khám phá góc nhìn của Tomasz Surdyk về cách các tổ chức có thể giữ an toàn trong thế giới số hóa.

Đừng bao giờ cắm USB vào máy tính của bạn nếu không biết chính xác nguồn gốc của USB đó.

Nội dung chúng tôi thu nhận được thông qua cuộc trò chuyện trên Twitter với các chuyên gia của Kingston và những người có ảnh hưởng công nghệ về hoạt động hỗ trợ làm việc tại nhà.

Việc dùng song song lưu trữ đám mây và mã hóa phần cứng có những lợi ích nhất định.

Chúng ta sẽ khám phá 12 mẹo mà các doanh nghiệp vừa và nhỏ có thể sử dụng để cải thiện an ninh mạng.

Hãy cùng tìm hiểu bức tranh thị trường toàn cầu 2022 dựa trên một số kết quả nghiên cứu.

2021 là một năm đầy thách thức nhưng cũng có nhiều cải tiến. Năm 2022 sẽ mang lại những gì?

GS. Sally Eaves chia sẻ suy nghĩ của mình về bối cảnh an ninh mạng với DNNVV cùng nhu cầu giáo dục và hỗ trợ.

Bill Mew chia sẻ suy nghĩ về những thách thức an ninh mạng lớn nhất cần đến cam kết từ BQT ra sao.

Rob May chia sẻ suy nghĩ của mình về mức độ tiếp cận của chúng ta với điện toán biên và độ bảo mật mà điện toán biên yêu cầu.

Đại dịch đã làm tăng lưu lượng truy cập Internet, khiến các trung tâm dữ liệu trở nên quan trọng hơn bao giờ hết.

Việc sử dụng phần mềm DLP, VPN, ổ SSD và USB mã hóa sẽ giúp giảm thiểu một số rủi ro khi làm việc từ xa.

Cameron Crandall, nhân viên của Kingston, sẽ giúp bạn quyết định xem có nên chuyển hệ thống lưu trữ máy chủ của bạn sang SSD NVMe hay không.

Việc sử dụng vi xử lý mã hóa phần cứng riêng trong ổ đĩa flash USB có nhiều ưu điểm.

Năm 2021 sẽ mở ra Công nghệ và xu hướng gì? Các thành viên KingstonCognate và chuyên gia trong ngành của chúng tôi dự đoán điều gì cho tương lai?

An ninh mạng và quyền riêng tư dữ liệu là trách nhiệm của tất cả mọi người. Đâu là những điều quan trọng cần cân nhắc?

Tìm hiểu lý do tại sao tương lai của các doanh nghiệp phụ thuộc vào các giải pháp SDS có sử dụng SSD và công nghệ SSD phù hợp với các Giải pháp Lưu trữ được định nghĩa bằng phần mềm ra sao.

Kingston & Matrix42 hợp tác để cung cấp giải pháp bảo mật thiết bị đầu cuối tối ưu trên nhiều lĩnh vực nhằm giảm thiểu nguy cơ.

Tầm quan trọng của việc các tổ chức coi doanh thu, lợi nhuận và rủi ro là ngang nhau để bảo đảm rằng họ giảm thiểu các rủi ro về bảo mật dữ liệu và an ninh mạng. Hãy đọc bài viết sau từ Bill Mew - một chuyên gia trong ngành, ông sẽ cung cấp cho bạn kiến thức chuyên sâu về chủ đề này.

Các chuyên gia trong ngành cho rằng điều gì đã thay đổi kể từ lúc ban hành GDPR?

Các trung tâm dữ liệu nên sử dụng ổ cứng SSD máy chủ. Có rất nhiều lợi ích so với ổ khách và chi phí đã giảm xuống.

NVMe giờ đây là giao thức tiêu chuẩn cho ổ cứng SSD để mang lại sức mạnh cho các trung tâm dữ liệu và doanh nghiệp.

Các nhà quản lý trung tâm dữ liệu đám mây và tại chỗ có thể học hỏi được nhiều điều từ siêu máy tính.

Tìm hiểu xem Hardwareluxx đã quản lý sự tăng trưởng lưu lượng web với việc sử dụng ổ cứng SSD Kingston DC500M như thế nào.

SDS chưa đáp ứng được kỳ vọng nhưng giờ đây khi NVMe có giá phải chăng hơn, phần cứng thương mại giờ đã sẵn sàng đáp ứng.

Chọn SSD phù hợp cho máy chủ của bạn rất quan trọng vì SSD máy chủ được tối ưu hóa để hoạt động ở mức độ trễ dự đoán được trong khi SSD khách (máy bàn/máy tính xách tay) thì không. Sự khác biệt này dẫn đến thời gian hoạt động tốt hơn và độ trễ thấp hơn cho các ứng dụng và dịch vụ tối quan trọng.

Để làm việc tại nhà, bạn cần một không gian làm việc phù hợp cho máy tính, thiết bị hội nghị phù hợp và một kết nối an toàn.

Các tổ chức có thể sử dụng những chiến lược nào để bảo vệ dữ liệu khách hàng tốt nhất trong một thế giới hậu GDPR với đặc tính biến đổi liên tục của các mối đe dọa an ninh mạng? Kingston tập hợp dữ liệu của một số nhà bình luận nhiều kinh nghiệm nhất về an ninh mạng tại Anh để thảo luận xem việc bảo vệ dữ liệu đã thay đổi như thế này kể từ lúc ban hành GDPR.

Sách trắng cho thấy việc sử dụng SSD DC500 Trung tâm Dữ liệu của Kingston Technology có thể giảm 39% chi phí vốn và giấy phép tổng thể của bạn như thế nào.

SSD Trung tâm Dữ liệu 500 Series (DC500R / DC500M) – độ ổn định, khả năng có thể dự đoán trước Độ trễ (thời gian đáp ứng) và hiệu năng IOPS (I/O trên giây).

Trong cuốn sách điện tử “Những thách thức bảo mật của một lực lượng lao động di động”, chúng tôi hỏi ý kiến ba chuyên gia trong ngành về bảo mật dữ liệu, làm việc từ xa và những vấn đề và thách thức mà các tổ chức phải đối mặt ở hiện tại và trong tương lai.

Some of Kingston and IronKey's Secure USB Flash drives are powered by partners, licensed technology, or services.

Mã hóa chế độ mật mã khối XTS bằng phần cứng AES 256 bit được sử dụng trong DT 4000G2 và DTVP 3.0.

Bảo vệ PFAIL phần sụn/phần cứng là phương pháp bảo vệ có hiệu quả cao để ngăn chặn mất dữ liệu trong SSD doanh nghiệp.

OLTP thường bao gồm một số lượng lớn các giao dịch nhanh, nhỏ yêu cầu thời gian phản hồi tính bằng một phần giây.

HPC có thể đòi hỏi một lượng dữ liệu lớn. SSDs tiêu thụ một phần điện năng của ổ đĩa quay của chúng.

Kingston SSDs có các tính năng như ECC và Spare Blocks giúp ngăn chặn dữ liệu bị ghi vào khối xấu.

Chương trình này mang đến những tùy chọn thường được khách hàng yêu cầu, bao gồm đánh số sê-ri, mật khẩu kép và logo tùy chọn. Với đơn hàng tối thiểu là 50 chiếc, chương trình này sẽ mang lại chính xác những gì mà công ty của bạn cần.

Hầu hết ổ đĩa USB an toàn của IronKey và Kingston đều được Chứng nhận FIPS 140-2.

Một vụ việc xảy ra vào ngày 30/10/2017, Sân bay Heathrow ở Luân Đôn sử dụng USB không được mã hóa làm phương tiện lưu trữ ngoài đám mây. Thật không may, chúng đã không được chuẩn hóa theo thẻ USB mã hóa.

Bộ lưu trữ có thể là bộ phận có khả năng làm giảm nhiều nhất hiệu suất của VDI.

Thử nghiệm là điểm mấu chốt trong cam kết của chúng tôi mang đến các sản phẩm tin cậy nhất trên thị trường. Chúng tôi thực hiện các bài kiểm tra khắt khe trên tất cả các sản phẩm của mình trong từng giai đoạn sản xuất. Những bài kiểm tra này bảo đảm rằng chất lượng được kiểm soát trong toàn bộ quá trình sản xuất.