Pregunte a un experto

Para planificar la configuración de memoria adecuada es necesario conocer los objetivos de seguridad de sus proyectos. Permita que los expertos de Kingston le orienten.

Nos damos cuenta de que está visitando el sitio del Reino Unido. ¿Le gustaría visitar nuestro sitio principal?

Su navegador no está actualizado. Actualice ahora su navegador para disfrutar de una mejor experiencia en este sitio. https://browser-update.org/update-browser.html

A medida que las organizaciones se enfrentan a un número creciente de ataques de ciberseguridad, es importante que conozcan y cumplan la normativa más reciente.

Anteriormente, había entrevistado a David Clarke, un experimentado experto en ciberseguridad, para hablar de los cambios de comportamiento en relación con el almacenamiento cifrado. En esta ocasión, le hemos pedido a David que nos ofrezca su opinión sobre la Directiva NIS2 y el Reglamento europeo sobre la resiliencia (DORA), así como sus implicaciones.

La vasta experiencia de Clarke incluye la gestión de la seguridad para las redes comerciales privadas más grandes del mundo y la gestión de uno de los centros de operaciones de seguridad más grandes de Europa. Estas son las principales conclusiones, junto con el vídeo completo de la entrevista.

La Directiva NIS2 pretende aumentar la resiliencia de las infraestructuras críticas de la UE en materia de ciberseguridad. Clarke explica que esta directiva va dirigida a sectores que, en caso de verse comprometidos, podrían afectar significativamente a una gran parte de la población. Esto incluye a sectores como la aviación, el transporte, la agricultura, las grandes cadenas minoristas, entre otras. Además, la NIS2 ahora incluye a los proveedores de servicios informáticos gestionados debido a su potencial para afectar a numerosos clientes en caso de sufrir un ataque.

La directiva enfatiza la importancia de la resiliencia cibernética y la gestión de terceros. Las empresas también deben demostrar que gestionan sus proveedores informáticos de forma eficaz para cumplir las normas de ciberseguridad necesarias. El incumplimiento puede conllevar multas de hasta el 2 % de los ingresos mundiales (o 10 millones de euros, la cantidad que sea mayor). Incluso aunque no se haya producido ninguna infracción, se podrá multar a las empresas por no ofrecer pruebas adecuadas de cumplimiento.

Por otro lado, el Reglamento europeo sobre la resiliencia (DORA), se centra exclusivamente en el sector financiero. Entrará en vigor en enero de 2025 y exige estrictas medidas de ciberseguridad para garantizar la resiliencia operativa de las entidades financieras.

Clarke destaca que las multas de DORA pueden alcanzar el 1 % de los ingresos mundiales, con la posibilidad de multas diarias si los problemas no se corrigen pronto. DORA exige a las entidades financieras que realicen pruebas de penetración y garanticen que no existe ni un solo punto de fallo en sus sistemas.

Tanto la NIS2 como el DORA exigen la notificación detallada de incidentes a las organismos reguladores correspondientes. Clarke señala que el DORA especifica un plazo de notificación de 72 horas con directrices claras sobre la información que debe incluir, como el número de clientes afectados y la naturaleza de los riesgos.

En cuanto a las transferencias de datos internacionales, Clarke enfatiza la necesidad de prácticas seguras. Por ejemplo, el DORA exige a las empresas que pongan a prueba sus planes de continuidad y aporten pruebas de su eficacia. Esto garantiza que todas las empresas puedan hacer frente a los incidentes y demuestren su preparación.

Clarke cree que el cumplimiento normativo puede ser una importante oportunidad de negocio. Demostrar el cumplimiento de las normas de ciberseguridad y protección de datos puede permitir la obtención de contratos públicos y asociaciones con grandes empresas. Estas entidades suelen exigir a las empresas más pequeñas que aporten pruebas de sus medidas de ciberseguridad para reducir los riesgos de responsabilidad.

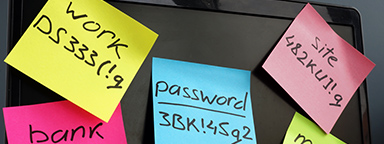

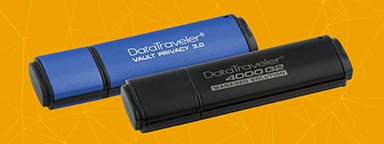

Para cumplir con la NIS2 y el DORA, las unidades USB deben contar con sólidas características de seguridad. Clarke señala la importancia del cifrado basado en hardware que ofrece varias ventajas frente a las soluciones basadas en software. El cifrado basado en hardware es un ecosistema cerrado que ofrece seguridad y protección sólidas contra los atacantes.

Por otra parte, el cifrado basado en software en el almacenamiento móvil se puede eliminar fácilmente formateándolo, lo que pone en compromiso el cumplimiento de la normativa y aumenta el riesgo de filtración de datos. Además, los archivos protegidos por contraseña y cifrados por software se pueden hackear con herramientas de fácil acceso para adivinar contraseñas disponibles en Internet.

A la pregunta de si las organizaciones deberían considerar la certificación FIPS del NIST como la «norma de referencia», su respuesta fue «Sí, claro». Clarke afirma que «ha habido bastantes casos en los que se afirmaba que la seguridad y el cifrado eran mejores, pero no era así. Se habían roto».

Las unidades Kingston IronKey D500S y Keypad 200 ofrecen la certificación FIPS 140-3 de nivel 3 (pendiente), por lo que las organizaciones pueden estar seguras de que los datos confidenciales están protegidos con una de las protecciones de cifrado de grado militar más potentes del mercado actual. Para el almacenamiento de alta capacidad, las unidades SSD externas IronKey Vault Privacy 80 con certificación FIPS 197 escalan hasta los 8TB, lo que permite realizar copias de seguridad aisladas de datos críticos.

Las amenazas de ciberseguridad siguen intensificándose y extendiéndose y, por eso, las directivas y los reglamentos, como la NIS2 y el DORA, desempeñan un papel clave para garantizar la resiliencia de las infraestructuras críticas y las instituciones financieras. Clarke subraya la importancia del cumplimiento de la normativa, la notificación eficaz de incidentes, las medidas de seguridad sólidas y el uso de almacenamiento cifrado por hardware. Al adoptar estas normativas, las organizaciones no solo pueden mejorar su posición de seguridad, sino también obtener una ventaja al aprovechar el cumplimiento como ventaja sobre la competencia.

¿Esto le ha resultado útil?

No existen productos que coincidan con la selección de filtros actual. Intente ajustar los filtros para explorar más opciones.

Para planificar la configuración de memoria adecuada es necesario conocer los objetivos de seguridad de sus proyectos. Permita que los expertos de Kingston le orienten.

David Clarke habla sobre cifrados, medidas de superusuario, gestión de vulnerabilidades y formación.

Analizamos la NIS2 y el DORA, y cómo las organizaciones pueden convertirlos en una oportunidad.

Analizamos los cambios de las organizaciones a la hora de almacenar y cifrar datos confidenciales.

El experto en seguridad David Clarke explica las diferencias clave entre la NIS y la NIS2.

El experto en seguridad David Clarke explica quiénes se verán afectados por la directiva NIS2 y de qué forma.

Recordar realizar copias de seguridad con frecuencia es algo que se le puede olvidar incluso al entusiasta de la tecnología más experimentado. Expondremos algunas sencillas recomendaciones para que pueda realizar fácilmente su copia de seguridad de manera periódica.

En el caso de creativos que producen contenidos para clientes de alto perfil, el almacenamiento cifrado puede proteger sus archivos importantes y ayudarle a cumplir sus responsabilidades en materia de seguridad.

¿Cuál es la diferencia entre el cifrado por hardware y por software?

Cómo maximizar su seguridad en línea adoptando medidas para proteger su presencia.

Las unidades Flash USB cifradas mantienen protegidos sus datos privados. Pero, ¿cómo funcionan?

Sepa cómo borrar discos SSD, discos duros o cualquier otro soporte de almacenamiento para que los datos desaparezcan para siempre.

Aprenda a borrar discos SSD, discos duros o cualquier otro soporte de almacenamiento como un profesional de la seguridad.

Por qué las agencias de seguridad confían en Kingston IronKey para proteger sus datos.

Sepa cómo Kingston IronKey protege la propiedad intelectual con personalización.

Kingston IronKey es la solución ideal para proteger los datos de los servicios financieros.

Sepa cómo Kingston IronKey protege datos de operaciones militares.

Sepa cómo Kingston IronKey protege los datos de telecomunicaciones con el cifrado.

USB cifradas Kingston IronKey: parte importante en la estrategia de seguridad de la organización.

Descubra cómo Kingston IronKey protege datos sensibles en el sector financiero.

Aquí se explica cómo Kingston IronKey ayudó a proteger los datos sensibles del sector energético.

¿Desea proteger mejor sus datos y entender qué es el cifrado? Kingston le explica los rudimentos.

La protección con contraseña basada en hardware, no software, es la mejor para archivos y unidades.

Protege los datos personales y privados importantes de un PC con disco SSD cifrado por hardware.

Las filtraciones aún son una gran amenaza. Analice si necesita medidas integrales de ciberseguridad.

Características de seguridad de unidades USB que debe tener en cuenta para proteger sus datos.

Qué es el método de copia de seguridad 3-2-1 y por qué supone la mejor defensa contra el ransomware.

Prácticas recomendadas en seguridad de datos con Dr. Vynckier y copias de seguridad sin conexión.

David Clarke habla sobre cifrados, medidas de superusuario, gestión de vulnerabilidades y formación.

Conozca cómo las soluciones Kingston IronKey mejoraron la seguridad de los datos en EgoMind.

Las SSD de clase empresarial y de cliente cuentan con propiedades y objetivos diferentes.

Analizamos los cambios de las organizaciones a la hora de almacenar y cifrar datos confidenciales.

Kingston analiza cómo blindar archivos confidenciales ante la vulnerabilidad del correo electrónico.

Descubra cómo las soluciones cifradas por hardware Kingston IronKey cumplen con la Directiva NIS2.

Kingston IronKey ofrece opciones hardware para proteger a las pymes frente a la ciberdelincuencia.

FIPS 140-3 de nivel 3 está certificado por la agencia líder mundial NIST como el culmen del cifrado.

Preguntas que debe hacerse al buscar la unidad SSD perfecta para el centro de datos de su empresa.

Nuestra infografía muestra las diferencias entre el cifrado por software y por hardware.

2023 ha sido un año pletórico de retos e innovaciones. Y, ¿qué nos deparará 2024?

Dos métodos para proteger a las pymes del ransomware: el cifrado y las copias de seguridad.

En el informe, explicamos cómo imponer una estrategia de DLP sin prohibir el uso de unidades USB.

Seguridad de grado empresarial y grado militar: dos normas con requisitos diferentes.

Cómo puede el cifrado por hardware proteger la confidencialidad de los dispositivos de los abogados.

Las unidades Kingston IronKey sometidas a pruebas de penetración son garantía de seguridad.

Las unidades cifradas por hardware Kingston IronKey protegen los datos itinerantes.

Las políticas de TTPD son problemáticas para los empleadores. ¿Cómo equilibrar la seguridad y la comodidad?

Las unidades cifradas mejoran la ciberseguridad y el cumplimiento de las empresas financieras.

PPD: herramientas para que los administradores protejan datos sensibles contra el ciberdelito.

El cifrado de datos es fundamental para la estrategia de protección de cualquier organización.

¿Cómo reforzar la seguridad de las redes frente a los viajes internacionales y el trabajo a distancia?

Si se pierde o roba una unidad cifrada, no acarreará gastos judiciales muchísimo mucho más caros.

Por qué las agencias de seguridad confían en Kingston IronKey para proteger sus datos.

Los especialistas de TI deben incorporar protección de datos de los PC de los trabajadores remotos.

Las 3 principales prácticas de PPD de Kingston para organizaciones que manejan datos sensibles.

Se puede leer y escribir de/en una unidad Flash USB cifrada con un iPad o iPhone si dispone del adaptador correcto. Aquí se lo explicamos.

Sepa por qué el cifrado por hardware es superior al software para proteger los datos de su despacho.

Breve explicación de la finalidad y los tipos de software de protección de datos disponibles.

Las frases de contraseña son superiores a las contraseñas complejas, y sus ventajas son mayores.

La ley HIPAA exige a las entidades de salud proteger los datos en todo momento, incluso en tránsito.

Exige el cifrado de datos sensibles, el nombramiento de un Director de Seguridad y la adopción de programas y políticas de ciberseguridad.

Las USB cifradas Kingston IronKey son fundamentales para organizaciones de todos los tamaños.

Comparamos unidades USB cifradas y no cifradas, y explicamos cómo proteger los datos

Sepa cómo Kingston IronKey protege la propiedad intelectual con personalización.

Kingston IronKey es la solución ideal para proteger los datos de los servicios financieros.

Sepa cómo Kingston IronKey protege datos de operaciones militares.

Cómo lograr que su organización use unidades cifradas como parte de su política de seguridad.

Sepa cómo Kingston IronKey protege los datos de telecomunicaciones con el cifrado.

El cifrado es una opción sumamente práctica para proteger los archivos importantes de los clientes.

USB cifradas Kingston IronKey: parte importante en la estrategia de seguridad de la organización.

Kingston IronKey ayuda a mitigar las pérdidas de datos debido al extravío de dispositivos electrónicos

Aquí analizamos cómo las USB cifradas se han convertido en herramienta esencial para proteger datos.

Cómo se utiliza el SSD externo IronKey Vault Privacy 80: establecer una contraseña, conectarse a un PC, entre otras funciones.

Las empresas estudian opciones para protegerse de las violaciones de los datos móviles privados.

Descubra cómo Kingston IronKey protege datos sensibles en el sector financiero.

Aquí se explica cómo Kingston IronKey ayudó a proteger los datos sensibles del sector energético.

Los expertos de KingstonCognate opinan sobre las ciberamenazas y los retos de la ciberseguridad.

Protección de datos sobre la marcha con la Norma de cifrado avanzado (AES) de 256 bits.

El cifrado basado en software puede ser desactivado por el usuario. Si la unidad se extravía, se expone a multas y gastos legales.

Preguntamos a Tomasz Surdyk cómo pueden protegerse las entidades en el mundo digitalizado.

No inserte ninguna unidad USB en su equipo si no sabe exactamente de dónde procede.

Qué aprendimos de los expertos de Kingston y de los influentes tecnológicos sobre la implementación del trabajo desde casa en un chat de Twitter.

Existen ventajas en utilizar tanto el almacenamiento en la nube como el cifrado basado en hardware.

Presentamos 12 recomendaciones para que las pymes refuerce su ciberseguridad.

Nuestras investigaciones singulares revelan factores para identificar qué afectará a los mercados en 2022.

2021 ha sido un año pletórico de retos e innovaciones. Y, ¿qué nos deparará 2022?

Sally Eaves comparte sus opiniones sobre la seguridad de las pymes y sobre la educación y el apoyo.

Bill Mew nos explica por qué los más importantes retos para la seguridad necesitan el compromiso de los directivos.

Rob May nos explica lo cerca que estamos de la informática periférica y la seguridad que requiere.

La pandemia ha incrementado el tráfico de Internet, lo cual ha destacado la importancia del papel de los centros de datos.

El uso de software DLP, VPN, SSD y USB cifrados ayudará a mitigar algunos riesgos del trabajo remoto.

Cameron Crandall, de Kingston, le ayudará a decidirse si debería o no migrar su almacenamiento de servidores a discos SSD NVMe.

Existen muchas ventajas a la hora de usar un procesador de cifrado de hardware dedicado en las unidades flash USB.

Some of Kingston and IronKey's Secure USB Flash drives are powered by partners, licensed technology, or services.

¿Qué nos deparará 2021 en materia de tecnologías y tendencias? ¿Qué predicen sobre el futuro los miembros de KingstonCognate y los expertos del sector?

La ciberseguridad y la privacidad de los datos son responsabilidad de todos. ¿Cuáles son las principales consideraciones?

Sepa por qué el futuro de su empresa depende del SDS posibilitado por los SSD, y cómo se integran estos discos en las soluciones de almacenamiento definidas por software.

Kingston y Matrix42 se han aliado para ofrecer una solución óptima para la protección de terminales y mitigar los riesgos en diversos sectores.

Las organizaciones deben considerar los ingresos, los beneficios y los riesgos con el mismo grado de importancia para mitigar los riesgos de protección de los datos y de ciberseguridad. Lea este artículo del experto Bill Mew, donde expone una explicación detallada de estas demandas.

¿Qué ha cambiado desde la introducción del RGPD, en opinión de los expertos del sector?

Los centros de datos deberían utilizar discos SSD de servidor. Suponen numerosas ventajas con respecto a las unidades cliente, y sus costes han descendido.

NVMe es ahora el protocolo estándar para los discos SSD, pensado para capacitar a los entornos empresariales y de centros de datos.

Los administradores de centros de datos en la nube y locales pueden aprender mucho de la supercomputación.

Sepa cómo Hardwareluxx consiguió gestionar el crecimiento de su tráfico web utilizando discos SSD DC500M de Kingston.

El SDS no ha cumplido sus promesas, pero ahora que NVMe es más asequible, el hardware estándar está preparado para hacerlo.

Elegir el disco SSD adecuado para su servidor es importante, ya que estos dispositivos están optimizados para funcionar a un nivel de latencia previsible, en tanto que los discos SSD de cliente (sobremesa/portátil) no lo están. El resultado de esta diferencia es un mejor tiempo de actividad y menor retardo en las aplicaciones y servicios críticos.

Para trabajar desde casa necesita un buen espacio de trabajo para su PC, el equipo adecuado para mantener conferencias y una conexión segura.

¿Qué estrategias pueden aplicar las organizaciones para proteger mejor los datos de sus clientes después de la implementación del RGPD, de cara a la continua evolución de las ciberamenazas a la seguridad? Kingston ha reunido los conocimientos de algunos de los comentaristas británicos más experimentados en ciberseguridad para hablar sobre cómo ha evolucionado la protección de datos desde la implementación del RGPD.

Este informe técnico demuestra cómo el uso de los discos de estado sólido (SSD) DC500 Enterprise para centros de datos de Kingston Technology le permitirán reducir los costes de capital y de licencias en un 39%.

Unidades SSD para centros de datos Serie 500 (DC500R/DC500M) – Coherencia, previsibilidad del rendimiento de la latencia (tiempo de respuesta) y de las IOPS (operaciones de entrada/salida por segundo).

Ya se sabe que el trabajo a distancia es un factor favorable para la empresa. No obstante, los retos que supone para la seguridad de sus redes y para el cumplimiento del RGPD son demasiado grandes como para ignorarlos.

Cómo activar y desactivar la función BitLocker con eDrive de Microsoft para aprovechar el cifrado de hardware de su SSD de Kingston.

Some of Kingston and IronKey's Secure USB Flash drives are powered by partners, licensed technology, or services.

El cifrado de 256 bit AES basado en hardware con modo de cifrado de bloque XTS se utiliza en DT 4000G2 y DTVP 3.0.

La protección PFAIL de firmware/hardware es un método sumamente efectivo para evitar la pérdida de datos en los SSD de empresa.

Las cargas de trabajo del OLTP están compuestas de grandes cantidades de transacciones rápidas y pequeñas que requieren tiempos de respuesta de menos de un segundo.

La HPC puede requerir enormes cantidades de datos. Los SSD consumen una fracción de la energía que necesitan los discos giratorios.

Los SSD Kingston tienen funciones de integridad de datos como ECC y bloques de memoria vacíos que evitan que los datos se escriban en bloques defectuosos.

Este programa ofrece las opciones más solicitadas por los clientes, incluyendo numeración en serie, doble contraseña y logotipos personalizados. En pedidos mínimos de 50 unidades, el programa entregará a su organización exactamente lo que necesite.

La forma de trabajar cotidiana ha cambiado radicalmente y, por consiguiente, también los métodos de trabajo tradicionales: gracias a los soportes de almacenamiento móviles, podemos acceder a nuestros datos prácticamente en todo momento y desde cualquier lugar, y trabajar con ello dondequiera que estemos.

La mayoría de las unidades flash USB seguras de IronKey y Kingston cuentan con la certificación FIPS 140-2.

En este caso que nos ocupa, el Aeropuerto de Heathrow, de Londres (30 de octubre de 2017), utiliza unidades USB no cifradas para su almacenamiento de datos fuera de la nube. Lamentablemente, no han adoptado como norma el uso de unidades USB cifradas.

El almacenamiento puede ser el componente más difícil para el rendimiento de la VDI.

Las pruebas de verificación son la piedra angular de nuestro cometido de ofrecer los productos más fiables del mercado. Durante las primeras etapas de la producción, realizamos pruebas rigurosas de todos nuestros productos. Estas pruebas sirven para asegurar que exista un excelente control de calidad durante todo el proceso de manufactura.