Fragen Sie einen Experten

Die Planung der richtigen Lösung erfordert gute Kenntnisse der Sicherheitsziele Ihres Projekts. Kingston Experten zeigen Ihnen wie's geht.

Ihr Webbrowser ist veraltet. Aktualisieren Sie jetzt Ihren Browser, um diese Website besser nutzen zu können. https://browser-update.org/update-browser.html

In einer Zeit, in der Datenschutzverletzungen und Cyber-Bedrohungen immer raffinierter werden, kann die Bedeutung von sicheren und verschlüsselten Speicherlösungen gar nicht hoch genug eingeschätzt werden. Wir haben David Clarke, einen führenden Experten für Cybersicherheit und Datensicherheit, befragt, um das veränderte Verhalten in Bezug auf verschlüsselte Speicherung zu beleuchten.

Clarke besitzt einen großen Erfahrungsschatz, u. a. als Sicherheitsbeauftragter für die weltweit größten privaten Handelsnetze und als Leiter eines der größten Security Operations Center in Europa. Hier sind die wichtigsten Erkenntnisse – zusammen mit Ausschnitten aus dem Interview.

Gesetzliche Änderungen auf der ganzen Welt, sei es in der EU, in Großbritannien oder in den USA, haben die Einführung von hardwareverschlüsselten Speicherlösungen erheblich beeinflusst. Clarke betont, wie wichtig es ist, zu zeigen, dass man die eigene Umgebung eines Unternehmens unter voller Kontrolle hat. „Wenn man das nicht zeigen kann, hat man keine gute Ausgangsbedingungen“, bemerkt er. Die Hardware-verschlüsselte, sichere Speicherung von Daten im gesamten Unternehmen ist heute entscheidend, um die Einhaltung dieser Vorschriften sicherzustellen.

Eine der größten Herausforderungen für Unternehmen ist, den Unterschied zwischen hardware- und softwarebasierter Verschlüsselung zu kennen. Clarke erklärt, dass zwar beide ihre Vorzüge haben, die hardwarebasierte Verschlüsselung aber oft schneller, wesentlich sicherer und widerstandsfähiger gegen Hackerangriffe ist. Interessanterweise nennt Clarke ein Beispiel, bei dem in den Fragebögen der Versicherungen manchmal eine Präferenz für die eine oder andere Methode angegeben wird, was die Sache für die Unternehmen noch komplizierter macht, insbesondere wenn sie die Unterschiede zwischen den beiden Methoden nicht kennen.

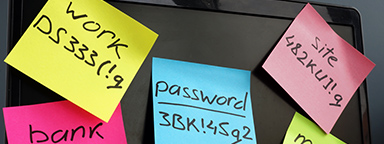

Aus vielen Gründen ist die Hardware-Verschlüsselung die beste Option, um Daten umfassend zu schützen und die vollständige Einhaltung von Vorschriften zu gewährleisten. So kann beispielsweise die Software-Verschlüsselung auf mobilen Speicherlaufwerken leicht entfernt werden, was die Einhaltung von Vorschriften verhindert und das Risiko von Datenverstößen erhöht. Darüber hinaus können passwortgeschützte und softwareverschlüsselte Dateien oft mit kostenlosen oder kostenpflichtigen Tools zum Auslesen von Passwörtern geknackt werden, die im Internet leicht zu finden sind.

Um die korrekte Verwendung von hardwareverschlüsselten Speichergeräten sicherzustellen, plädiert Clarke für regelmäßige Schulungen zur Datensicherheitshygiene und deren Umsetzung. Er warnt jedoch vor generischen, standardisierten Schulungen, die leicht langweilig sein können. Stattdessen schlägt er vor, dass Unternehmen auf maßgeschneiderte Schulungen setzen, die die Mitarbeiter besser einbinden. So können beispielsweise Workshops mit Entwicklern den Mitarbeitern die Bedeutung von Sicherheitsmaßnahmen verdeutlichen und sie ermutigen, blinde Flecken oder Mängel zu melden.

Clarke empfiehlt darüber hinaus das Konzept eines „Cyber Data Champion“ in jeder Abteilung eines Unternehmens. Diese Personen fungieren als lokale Ansprechpartner, geben Feedback und teilen neue Ideen. Dieser Ansatz trägt dazu bei, die Compliance-Botschaft zu verbreiten und sicherzustellen, dass sie bei den Mitarbeitern wirklich ankommt.

Die Verwaltung von Passwörtern ist nach wie vor eine große Herausforderung für Arbeitnehmer. Clarke beobachtet einen zunehmenden Trend zur Verwendung längerer Passphrasen anstelle von komplexeren Passwörtern, die sich die Mitarbeiter nur schwer merken können. Staatliche Richtlinien im Vereinigten Königreich und in den USA empfehlen jetzt längere Passwörter, was Passphrasen zu einer praktischeren und arbeitnehmerfreundlicheren Lösung macht.

Air Gapping, also die Isolierung der Daten vom Internet, ist der Schlüssel zur Vermeidung von Kompromittierungen im Zeitalter ständiger Cloud-Einbrüche. Clarke erklärt, dass die Speicherung sensibler Daten im Unternehmensnetzwerk riskant sein kann, da sie von böswilligen Organisationen als Druckmittel verwendet werden können. Air Gapping sorgt dafür, dass wichtige Informationen auch dann sicher bleiben, wenn das Netzwerk angegriffen wird. Air Gapping ist häufig die bevorzugte Sicherheitsmethode, die von Regierungsbehörden und dem Militär für hochsensible Daten verwendet wird.

Clarke berichtet von einer überzeugenden Fallstudie, in der einem Kunden von seiner Versicherungsgesellschaft geraten wurde, seine Cyberversicherungspolice nicht in seinem Netzwerk zu speichern. Die Lösung bestand in der Verwendung einer sicheren, hardwareverschlüsselten Speicherung, die sich als kosteneffiziente und zuverlässige Methode zum Schutz wichtiger Informationen erwies.

Zur Einhaltung verschiedener Vorschriften und zur Gewährleistung zuverlässiger Sicherheit sind hardwareverschlüsselte USB-Laufwerke und externe SSDs unerlässlich. Clarke weist darauf hin, dass hardwarebasierte Verschlüsselung mehrere Vorteile gegenüber softwarebasierten Lösungen bietet. Die hardwarebasierte Verschlüsselung ist sicherer, da sie weniger anfällig für Software-Schwachstellen ist. Der Verschlüsselungsprozess wird von einem speziellen sicheren Mikroprozessor auf dem Laufwerk durchgeführt, der vom Betriebssystem und der Softwareumgebung des Computers isoliert ist. Im Gegensatz zu seinem softwarebasierten Gegenstück macht es diese Isolierung für Malware oder Hacker viel schwieriger, die Verschlüsselung zu kompromittieren.

Hardwareverschlüsselte Laufwerke sind so konzipiert, dass sie manipulationssicher sind, wenn sie FIPS 140-3-konform sind. Wenn jemand versucht, das Laufwerk physisch zu manipulieren, können Mechanismen ausgelöst werden, die die Daten schließlich löschen und so das Risiko einer Datenverletzung verringern. Diese Funktion bietet einen zusätzlichen Schutz gegen physische Angriffe.

Aus diesem Grund kann die hardwareverschlüsselte Speicherung Unternehmen helfen, die gesetzlichen Anforderungen zu erfüllen und ihren Einsatz für die Datensicherheit zu demonstrieren. Kingston IronKey USB-Sticks und externe SSDs bieten beispielsweise eine robuste hardwarebasierte Verschlüsselung, die sicherstellt, dass sensible Daten geschützt bleiben und mit Gesetzen und Vorschriften übereinstimmen.

Da sich Cyber-Bedrohungen ständig weiterentwickeln, müssen sich auch unsere Ansätze zum Schutz sensibler Daten weiterentwickeln. Clarkes Einblicke sind eine wertvolle Erinnerung daran, wie wichtig es ist, den gesetzlichen Anforderungen immer einen Schritt voraus zu sein, die richtige Verschlüsselungsmethode für die sichere Speicherung zu wählen und die Mitarbeiter in sinnvolle Sicherheitsmaßnahmen einzubinden. Mit diesen Strategien können Unternehmen ihre wichtigen Daten besser schützen und solide Sicherheitsverfahren anwenden.

War dies hilfreich?

Keine Produkte entsprechen der aktuellen Filterauswahl. Versuche, die Filter anzupassen, um mehr Möglichkeiten zu finden.

Die Planung der richtigen Lösung erfordert gute Kenntnisse der Sicherheitsziele Ihres Projekts. Kingston Experten zeigen Ihnen wie's geht.

Clarke behandelt Verschlüsselung, Schutzmaßnahmen für Superuser, Schwachstellenmanagement, Schulung.

NIS2, DORA und wie Unternehmen die Compliance in eine Chance verwandeln können.

Wir sprechen darüber, wie Unternehmen heute sensible Daten speichern und verschlüsseln.

Sicherheitsexperte David Clarke erklärt die wichtigsten Unterschiede zwischen NIS und NIS2

Sicherheitsexperte David Clarke erklärt, wer von der NIS2-Richtlinie betroffen sein wird und wie.

Selbst die erfahrensten Technikfans vergessen manchmal die regelmäßigen Backups. Wir zeigen dir einige einfache Tricks, mit denen du problemlos regelmäßige Backups durchführen kannst.

Kreativgestalter, die Inhalte für anspruchsvolle Kunden produzieren, können mit verschlüsselten Speichern ihre wichtigen Dateien schützen und ihrer Verantwortung für die Sicherheit gerecht werden.

Worin unterscheiden sich software- und hardwarebasierter Verschlüsselung voneinander?

Maximierung der Online-Sicherheit durch Maßnahmen zum Schutz Ihrer Präsenz.

Verschlüsselte USB-Sticks schützen Ihre privaten Daten, aber wie funktionieren sie?

Erfahren Sie, wie Sie SSDs, Festplatten oder andere Speichermedien löschen können, damit die Daten wirklich für immer gelöscht sind.

Lernen Sie, wie man SSDs, Festplatten oder andere Speichermedien wie ein Sicherheitsprofi löscht.

Mehr Datensicherheit? Willst du wissen, was Verschlüsselung ist? Kingston erklärt die Grundlagen.

Dateien und Laufwerke am Besten mit hardware-, nicht softwarebasiertem Passwortschutz absichern.

Sichern Sie wichtige persönliche und private Daten auf einem PC mit einer hardwareverschlüsselten SSD.

Datenlecks sind eine große Bedrohung. Mehr zu nötigen umfassenden Cybersicherheitsmaßnahmen.

Liste der USB-Sicherheitsmerkmale, die für den Datenschutz zu berücksichtigen sind.

Was die 3-2-1-Datensicherungsmethode ist und warum sie Ihr bester Schutz gegen Ransomware ist.

Dr. Vynckier erklärt bewährte Verfahren zur Datensicherheit und die Bedeutung von Offline-Backups.

Clarke behandelt Verschlüsselung, Schutzmaßnahmen für Superuser, Schwachstellenmanagement, Schulung.

Wie Kingston IronKeys Lösungen EgoMind geholfen haben, die Datensicherheit zu verbessern.

Client SSDs und Enterprise-SSDs wurden für unterschiedliche Zwecke entwickelt.

NIS2, DORA und wie Unternehmen die Compliance in eine Chance verwandeln können.

Kingston untersucht, wie sensible Dateien trotz Anfälligkeit von E-Mails geschützt werden können.

So unterstützen Hardware-verschlüsselte Kingston IronKey Lösungen die NIS-2-Richtlinie.

Kingston IronKey bietet Hardware-Optionen zum Schutz von KMUs vor Internetkriminalität.

FIPS 140-3 Level 3 ist vom führenden Institut NIST als höchste Verschlüsselungsstufe zertifiziert.

Fragen, die Sie bei der Suche nach der richtigen SSD für Ihr Rechenzentrum stellen sollten.

Unsere Infografik zeigt die Unterschiede zwischen soft- und hardwarebasierter Verschlüsselung.

Das Jahr 2023 war ein Jahr voller Herausforderungen und Innovationen. Doch was wird 2024 bringen?

Mehr zu Verschlüsselung und Backups, mit denen KMUs sich besser gegen Ransomware wappnen können.

Das Whitepaper erklärt die mögliche Verwendung von USB-Sticks trotz Umsetzung einer DLP-Strategie.

Sicherheit auf Unternehmens- und Militärniveau: 2 hohe Standards mit unterschiedlichen Anforderungen

HW-Verschlüsselung schützt mit sicheren Datenspeichern die Vertraulichkeit für Anwälte auf Reisen.

Penetrationsgeprüfte Kingston IronKey USB-Sticks sind führend in Sachen Datensicherheit.

Hardwareverschlüsselte Kingston IronKey Laufwerke schützen die Daten von Unternehmen unterwegs.

BYOD-Strategie ist für Arbeitgeber schwierig. Lassen sich Sicherheit und Zweckmäßigkeit vereinbaren?

Verschlüsselte USB-Sticks verbessern die Cybersicherheit für Finanzunternehmen. Kingston erklärt es.

DLP bietet Tools für Netzadmins zum Schutz sensibler Daten vor Cyberkriminalität und Fahrlässigkeit.

Wie die Datenverschlüsselung für die Sicherheitsstrategie einer Organisation entscheidend sein kann.

Wie kann die Netzwerksicherheit bei Fernarbeit und internationalen Reisen verbessert werden?

Investieren Sie in verschlüsselte Sticks als Schutz vor teurer Rechtsverfolgung bei Verlust.

Warum nationale Sicherheitsbehörden beim Schutz ihrer Daten auf Kingston IronKey vertrauen.

Eigene IT-Fachleute sollten die Datensicherheit auf PCs von Mitarbeitern im Home-Office erhöhen.

Kingstons 3 Hauptpraktiken für einen robuste DLP für Unternehmen, die mit sensiblen Daten umgehen.

Sie können mit einem iPad oder iPhone mit dem richtigen Adapter auf einem verschlüsselten USB-Stick lesen und schreiben. So geht's:

Verschlüsselung per Hardware ist für den Datenschutz in Anwaltskanzleien besser als per Software.

Eine kurze Erklärung zum Zweck und den Typen verfügbarer Datensicherheitssoftware.

Passphrasen sind bei der Sicherheit komplexen Passwörtern überlegen und bieten zahlreiche Vorteile.

HIPAA verlangt von Gesundheitsinstitutionen, Patientendaten zu schützen, auch im Transit.

Diese erfordern die Verschlüsselung senisbler Daten, die Ernennung eines Verantwortlichen für die Informationssicherheit, Netzsicherheitsprogramme und die Einführung von Richtlinien zur Netzsicherheit.

Verschlüsselte Kingston IronKey USBs sind für die Sicherheit für Unternehmen aller Größen wichtig.

Vergleich un- und verschlüsselter USB-Sticks und Erklärung, wie Daten geschützt werden können!

Erfahren Sie, wie Kingston IronKey geistiges Eigentum durch Personalisierung schützt.

Erfahren Sie, warum Kingston IronKey die beste Lösung für den Schutz von Daten im Finanzwesen ist.

Erfahren Sie, wie Kingston IronKey die Daten bei militärischen Operationen sichert.

Tipps zum Einführen verschlüsselter Laufwerke und ihrer Integration in die Sicherheitsrichtlinien.

Erfahren Sie, wie Kingston IronKey Daten der Telekom-Branche durch Verschlüsselung schützt.

Verschlüsselung ist für Kreative sehr hilfreich, um die wichtigen Dateien ihrer Kunden zu schützen.

Verschlüsselte Kingston IronKey USB-Sticks: klein, aber oho für die Sicherheitsstrategie.

Kingston IronKey kann helfen, Datenverluste durch mehr verlorene elektronische Geräte zu vermeiden.

eBook erklärt, wie verschlüsselte Sticks zum wichtigen Instrument für Datensicherheit geworden sind.

So verwenden Sie Ihre externe SSD IronKey Vault Privacy 80: Kennwort festlegen, Verbindung zu einem PC herstellen und mehr.

Unternehmen wollen Ihre Daten vor Datenschutzverletzungen durch private Mobilgeräte schützen.

Erfahren Sie, wie Kingston IronKey die sensiblen Daten im Finanzsektor schützt.

So hat Kingston IronKey zu Schutz der sensiblen Daten der Energiebranche beigetragen.

Sehen wir an, was unsere KingstonCognate-Experten zu Cyberbedrohungen und Herausforderungen sagen.

Schützen Sie Ihre Daten unterwegs mit dem überlegenen hardwarebasierten AES-Standard 256.

Die softwarebasierte Verschlüsselung lässt sich vom Benutzer deaktivieren. Dies kann zu Geldstrafen und Gerichtskosten führen, wenn der Stick verloren geht.

Wir befragen Tomasz Surdyk dazu, wie Organisationen in der digitalen Welt sicher bleiben können.

Keine USB-Sticks an Ihren Computer anschließen, von denen Sie nicht genau wissen, woher sie stammen.

Was wir von Kingstons Experten und technischen Influencern im Twitter-Chat zur Umsetzung des Home-Office gelernt haben.

Beide, die Verwendung von Cloud-Speicher und die hardwarebasierte Verschlüsselung haben Vorteile.

Wir untersuchen 12 wichtige Tipps, die KMU zur Verbesserung der Cybersicherheit ergreifen können.

Wir haben verschiedene Faktoren als mögliche Einflüsse auf die weltweiten Märkte 2022 untersucht.

Das Jahr 2021 war ein Jahr voller Herausforderungen und Innovationen. Doch was wird 2022 bringen?

Prof. Sally Eaves teilt ihre Gedanken über die Cybersicherheitslandschaft in KMU und den Bedarf an Bildung und Unterstützung.

Bill Mew teilt seine Auffassung darüber mit, inwiefern die größten Sicherheitsherausforderungen das Engagement der Führungsetage erfordern.

Rob May spricht darüber, wie nah wir dem Edge-Computing sind und welche Sicherheit es erfordert.

Die Pandemie hat das Internetverkehrsaufkommen gesteigert und damit hat auch die Rolle der Rechenzentren an Bedeutung gewonnen.

Der Einsatz von DLP-Software, VPNs, verschlüsselten SSDs und USB-Sticks hilft, einige Risiken der Arbeit im Home-Office zu minimieren.

Cameron Crandall von Kingston hilft Ihnen bei der Entscheidung, ob Sie beim Serverspeicher zu NVMe SSDs wechseln sollten.

Die Verwendung eines dedizierten Hardware-Verschlüsselungsprozessors von USB-Sticks bietet viele Vorteile.

Was bringt das Jahr 2021 an Technik und Trends? Was prognostizieren unsere KingstonCognate-Mitglieder und Branchenexperten für die Zukunft?

Cybersicherheit und Datenschutz liegen in der Verantwortung eines jeden. Was sind dabei die wichtigsten Punkte, die berücksichtigt werden müssen?

Erfahren Sie, warum die geschäftliche Zukunft von SSD-fähigem SDS abhängt und wie SSDs zu Software Defined Storage Lösungen passen.

Kingston und Matrix42 haben sich zusammengetan, um eine optimale Endpoint Security Lösung für mehrere Branchen anzubieten und so Risiken zu mindern.

Die Relevanz für Unternehmen, Einnahmen, Gewinn und Risiko als gleichwertig zu betrachten, um Daten- und Cybersicherheitsrisiken zu mindern. Lesen Sie diesen Artikel des Branchenexperten Bill Mew. Er verschafft Ihnen einen Einblick in dieses Thema.

Was hat sich nach Meinung von Branchenexperten seit der Einführung der DSGVO verändert?

Rechenzentren sollten Server-SSDs verwenden. Es gibt viele Vorteile gegenüber den Client-Laufwerken. Zudem sind die Kosten gesunken.

NVMe ist jetzt das Standardprotokoll für SSDs, um Rechenzentren und Unternehmensumgebungen zu unterstützen.

Manager von Cloud- und On-Premise-Rechenzentren können viel vom Supercomputing lernen.

Erfahren Sie, wie Hardwareluxx mit der DC500M SSD von Kingston das Wachstum seines Internetverkehrs bewältigen konnte.

SDS hat seinem Hype nicht standgehalten, aber jetzt, da NVMe erschwinglicher ist, ist die Standardhardware bereit.

Die Wahl der richtigen SSD für Ihren Server ist wichtig, da Server-SSDs für eine vorhersehbare Latenzzeit optimiert sind, Client-SSDs (Desktop/Laptop) hingegen nicht. Diese Unterschiede führen zu besseren Betriebszeiten und geringeren Verzögerungen bei kritischen Anwendungen und Diensten.

Für die Arbeit im Home Office benötigen Sie einen guten Arbeitsplatz für Ihren PC, die richtige Ausrüstung für Videokonferenzen und eine sichere Verbindung.

Welche Strategien können Unternehmen anwenden, um Kundendaten in einer Welt nach der DSGVO mit den sich ständig weiterentwickelnden Cyber-Sicherheitsbedrohungen am besten zu sichern? Kingston hat das Wissen einiger der erfahrensten Kommentatoren Großbritanniens im Bereich der Cybersicherheit gebündelt, um zu erörtern, wie sich der Datenschutz seit der Einführung der DSGVO verändert hat.

Dieses Whitepaper zeigt, wie der Einsatz von DC500 SSDs von Kingston Technology Ihre Gesamtkapital- und Lizenzkosten um 39 % senken kann.

Enterprise SSDs der Serie DC500 (DC500R/DC500M) – Beständigkeit, Vorhersagbarkeit von Latenzzeiten (Reaktionszeit) und IOPS-Leistung (I/Os pro Sekunde).

Sie wissen bereits, dass Remote-Arbeit einen Geschäftsmotor darstellt. Aber die Herausforderungen an die Netzwerksicherheit und die Einhaltung der DSGVO sind zu groß, um sie zu ignorieren.

So aktivieren und deaktivieren Sie die BitLocker eDrive-Funktion von Microsoft, um die Hardwareverschlüsselung auf Ihrer Kingston SSD zu nutzen.

Insgesamt haben sich die verschlüsselten Kingston / IronKey USB-Laufwerke in Bezug auf Zuverlässigkeit, Kompatibilität und Sicherheit als beste Lösung für den Schutz mobiler Daten erwiesen.

Some of Kingston and IronKey's Secure USB Flash drives are powered by partners, licensed technology, or services.

In den USB-Sticks DT 4000G2 und DTVP 3.0 wird eine hardwarebasierte 256-Bit-AES-Verschlüsselung mit XTS-Blockverschlüsselung verwendet.

Eine kombinierte Firmware/Hardware-Stromausfallsicherung ist eine hochwirksame Methode zur Verhinderung von Datenverlust bei Enterprise-SSDs.

OLTP Workloads setzen sich aus einer großen Anzahl schneller, kleiner Transaktionen zusammen, für die Reaktionszeiten von weniger als einer Sekunde erforderlich sind.

HPC können große Datenmengen erfordern. SSDs verbrauchen nur einen Bruchteil der Leistung im Vergleich zu rotierenden Festplatten.

Kingston SSDs verfügen über Funktionen wie ECC und Ersatzblöcke, die verhindern, dass Daten in fehlerhafte Blöcke geschrieben werden.

In diesem Programm werden die von Kunden am häufigsten nachgefragten Optionen angeboten, einschließlich Seriennummerierung, dualem Passwort und benutzerdefinierten Logos. Schon bei einer Mindestbestellung von 50 Stück liefert das Programm genau das, was Ihre Organisationen benötigt.

Der Berufsalltag hat sich stark gewandelt und mit ihm althergebrachte Arbeitsweisen: Dank mobiler Speichermedien haben wir praktisch jederzeit von jedem Ort Zugriff auf unsere Daten und können überall arbeiten.

Die meisten sicheren USB-Sticks von IronKey und Kingston sind FIPS 140-2-zertifiziert.

Der Flughafen Heathrow in London (30. Oktober 2017) verwendet unverschlüsselte USB-Sticks für seine nicht in der Cloud gespeicherten Inhalte. Leider war kein unternehmensweiter Standard zur Verwendung verschlüsselter USB-Sticks in Kraft.

Speicher kann eine der anspruchsvollsten Komponenten sein, wenn es um die Leistung einer VDI geht.

Die Durchführung von Tests ist ein Eckpfeiler in Kingstons Versprechen, die zuverlässigsten Produkte zu liefern, die auf dem Markt erhältlich sind. Wir testen unsere gesamten Produkte in jeder Produktionsstufe nach strengen Maßstäben. Diese Tests stellen eine durchgehende Qualitätskontrolle während des gesamten Herstellungsprozesses sicher.