Chiedete a un esperto

La definizione della soluzione più adeguata richiede un'approfondita conoscenza degli obiettivi di sicurezza dei progetti. Lasciatevi guidare dagli esperti Kingston.

Il browser web non è aggiornato. Aggiornare il browser web per ottenere una migliore esperienza sul sito. https://browser-update.org/update-browser.html

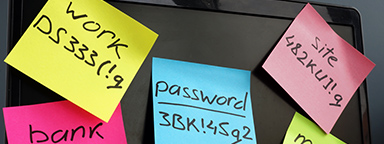

Il settore energetico è caratterizzato da alcuni aspetti specifici che lo rendono particolarmente vulnerabile alle minacce informatiche, rendendo le aziende che opera nel settore energetico un bersaglio ambito per i criminali informatici. Le aziende del settore energetico sono maggiormente esposte a crescenti attacchi informatici a causa della loro natura geografica dispersa e pertanto difficile da proteggere nonché in virtù delle relazioni particolari con catene di approvvigionamento esterne. Come la maggior parte degli altri settori anche quello energetico è stato soggetto a un crescente numero di attacchi informatici finalizzati al furto di proprietà intellettuali e dati aziendali critici. Tali violazioni hanno un effetto deleterio sulle organizzazioni in quanto causano esposizione negativa sulla stampa, danni alla reputazione, implicazioni finanziarie, oltre alla perdita di PI a vantaggio dei concorrenti. Tali problematiche si aggiungono alle regolamentazioni come il GDPR e alle sanzioni finanziarie derivanti dalle violazioni. Per tutte le organizzazioni, è importante garantire la sicurezza e l'auditing di tutti gli endpoint.

Un partner globale specialista specializzato e leader nel settore energetico ha condotto una valutazione sulla sicurezza per l'intera gamma di dispositivi. La strategia attuale consentiva a tutti i dipendenti di accedere ai dati aziendali e utilizzare qualunque dispositivo di storage personale collegandolo alla rete aziendale. Il rischio per l'organizzazione che utilizzava tale strategia di gestione dei dispositivi presso gli endpoint era chiaramente estremamente elevato e pertanto necessitava di azioni correttive finalizzate a mitigare ulteriori rischi di contaminazioni con malware, oppure il salvataggio di dati contenenti proprietà intellettuali sui dispositivi di storage personali dei dipendenti, la rimozione dei dati dai sistemi aziendali, la perdita, e/o l'acquisizione illegale di dati da parte di concorrenti con conseguenze negative per l'azienda. La valutazione includeva anche analisi delle tipologie di dati a cui dipendenti potrebbero aver avuto necessità di accedere mediante soluzioni di storage portatili.

La decisione finale e stata quella di consentire a tutti i dipendenti basati presso gli uffici e collegati alla rete di utilizzare SharePoint o strumenti di condivisione su cloud simili per salvare e condividere i dati. La percentuale di personale corrispondente a tale profilo era pari a circa il 60% dei dipendenti totali. Il restante 40% dei dipendenti che rivestivano mansioni in campo dovevano essere in grado di accedere ai dati aziendali dall'esterno della rete Wi-Fi quando si trovavano presso siti o pozzi petroliferi per esempio. Tale soluzione richiedeva l'adozione di dispositivi portatili dotati di crittografia e semplici da utilizzare. Tale espositivi dovevano essere in grado di garantire che la nuova soluzione implementata potesse essere approvata e gestita mediante il software di gestione degli endpoint utilizzati dal dai gestori. Il partner specializzato del settore energetico desiderava anche definire delle regole che consentissero di vietare l'utilizzo di dispositivi di storage non autorizzati all'interno delle reti aziendali, facendo sì che questi fossero rifiutati dagli endpoint gestiti.

Il sottosettore dei macchinari meccanici per il settore energetico rappresenta una nicchia particolarmente competitiva. Pertanto, era importante implementare questa nuova strategia di gestione degli endpoint con la massima rapidità possibile, al fine di mitigare i rischi di perdita di proprietà intellettuali sui brevetti per tali macchinari.

Al fine di soddisfare le richieste del partner specializzato del settore energetico, abbiamo messo a sua disposizione il nostro servizio gratuito Chiedi a un esperto. In occasione della chiamata iniziale, siamo stati in grado di definire esattamente quali fossero le esigenze dell'organizzazione nell'ambito del loro progetto di implementazione di nuovo sistema di gestione degli endpoint. al termine delle sessioni di meeting e chiamate, siamo stati in grado di raccomandare una potenziale soluzione che consentisse al partner di utilizzare l'attuale piattaforma basata su Active directory, appena implementare una soluzione USB crittografata facile e intuitiva per il personale in campo e i team tecnici. La soluzione così implementata ha consentito al partner di ottenere la combinazione perfetta tra sicurezza di livello aziendale, scalabilità e costi contenuti.

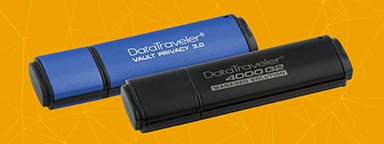

Dato che uno dei requisiti fondamentali consisteva nella capacità di fornire di drive USB crittografati di tipo approvato al personale, tale risultato è stato conseguito attraverso uno dei nostri programmi di personalizzazione che include la possibilità di assegnare ID prodotto (PID) univoche personalizzate per organizzazioni specifiche. Tale PID personalizzato consente alle organizzazioni di approvare i PID mediante un software di gestione degli endpoint standard, in modo tale che gli endpoint consentano l'accesso esclusivamente ai drive USB crittografati Kingston IronKey. Ciò significa che il cliente ha il controllo assoluto su quali drive possono essere utilizzati all'interno della sua organizzazione, con la possibilità di condurre audit su tutti i file dati scaricati. Ciò significa anche che è possibile controllare chi sta utilizzando il software di gestione degli endpoint, proteggendo la proprietà intellettuale e i dati sensibili dell'organizzazione.

Attraverso l'implementazione dei nostri drive USB crittografati IronKey Vault Privacy 50, l'organizzazione è stata in grado di implementare una soluzione di sicurezza dei drive USB di classe aziendale economica e facile da utilizzare per la protezione dei dati sensibili in movimento mediante dispositivi dotati di crittografia hardware AES 256 bit in modalità XTS.

Al fine di supportare maggiori livelli di sicurezza, flessibilità, garantendo la massima tranquillità, i drive IronKey VP50 supportano le funzionalità multi-password (admin, utente, password di ripristino monouso), con l'opzione di poter utilizzare password complesse o frasi password. Ciò accresce la possibilità di recuperare l'accesso ai dati in caso una delle password venga dimenticata. La modalità complessa tradizionale supporta password composte da 6 a 16 caratteri tramite l'utilizzo di 3 set di caratteri su 4. La nuova modalità frase password supporta un PIN numerico, una frase, un elenco di parole o persino testi composti da 10 a 64 caratteri. L'amministratore può abilitare un utente e una password di ripristino monouso, oppure resettare la password utente per ripristinare l'accesso ai dati. La protezione contro attacchi brute force impedisce l'accesso all’unità oppure consente l'uso di una password di ripristino monouso quando si superano i 10 tentativi consecutivi di inserimento password non validi. Inoltre la funzione crittografica effettua la cancellazione completa dei dati presenti sul drive quando rileva 10 tentativi successivi non corretti di inserimento della password amministratore.

Questo operatore specializzato del settore energetico ha implementato oltre 300 drive USB crittografati Kingston IronKey VP50 in modalità remota inviandoli per posta ai dipendenti operanti sul campo in oltre 30 paesi con una conformità di adozione pari al 100% e feedback estremamente positivi sulla semplicità di utilizzo di tali soluzioni.

Di conseguenza il partner specializzato del settore energetico è stato in grado di garantire il rispetto di regole di gestione degli endpoint con maggiore sicurezza attraverso il blocco dei drive flash USB non autorizzati, aiutando in tal modo la gestione della proprietà intellettuale e dei dati sensibili garantendo nella sicurezza mediante l'utilizzo di drive con crittografia hardware. L'implementazione di tali soluzioni ha anche fatto in modo che l'organizzazione sia totalmente conforme agli standard normativi.

#KingstonIsWithYou #KingstonIronKey

Vi è stato utile?

La definizione della soluzione più adeguata richiede un'approfondita conoscenza degli obiettivi di sicurezza dei progetti. Lasciatevi guidare dagli esperti Kingston.

No products were found matching your selection

Cercate la sicurezza dei dati e volete sapere cos'è la crittografia? Kingston vi spiega i fondamenti.

La sicurezza per file e drive è data dalla protezione con password di tipo hardware, non software.

Mettete al sicuro i vostri dati personali e privati sui PC con un SSD dotato di crittografia hardware.

Elenco delle funzionalità di sicurezza USB da considerare per la protezione dei dati.

Cos'è il metodo di backup dei dati 3-2-1 e perché è la migliore difesa contro il ransomware.

Il Dr. Vynckier spiega le best practice sulla sicurezza dei dati e l'importanza dei backup offline.

David Clarke parla di crittografia, superutenti, gestione delle vulnerabilità e formazione.

Ecco come le soluzioni Kingston IronKey hanno aiutato EgoMind ad aumentare la sicurezza dei dati.

La differenza tra le categorie di unità a stato solido (SSD) dipende da due componenti: il processore e la memoria NAND.

Ci occupiamo di NIS2 e DORA e di come le imprese possono trasformare la conformità in un'opportunità.

Parliamo dei cambiamenti nel modo in cui le organizzazioni archiviano e criptano i dati sensibili.

Kingston spiega come proteggere i file sensibili vista la crescente vulnerabilità delle email.

Ottenere la conformità NIS2 grazie alle soluzioni con crittografia hardware Kingston IronKey.

Kingston IronKey dispone di funzioni hardware che proteggono le PMI dai crimini informatici.

L'agenzia leader mondiale NIST ha certificato FIPS 140-3 livello 3 come il top della crittografia.

Domande da porsi per acquistare gli SSD per Data Center più adatti alla propria organizzazione.

Questa infografica illustra le differenze tra la crittografia di tipo software e hardware.

Il 2023 è stato un anno ricco di innovazioni e sfide. Ma cosa dobbiamo attenderci dal 2024?

Ecco 2 soluzioni che rendono le PMI più resilenti contro i ransomware: crittografia e backup.

In questo whitepaper spieghiamo come implementare una strategia DLP consentendo l'uso dei drive USB.

Sicurezza digitale di livello corporate e militare: 2 standard elevati con caratteristiche diverse.

Ecco come la crittografia hardware tutela i dati riservati di un avvocato nei suoi spostamenti.

Perché i "pen test" portano i drive USB Kingston IronKey all'avanguardia nella sicurezza dei dati?

I drive Kingston IronKey con crittografia hardware proteggono i dati durante gli spostamenti.

Il BYOD ha vari rischi per il personale. Come trovare un equilibrio tra sicurezza e convenienza?

Kingston spiega come i drive crittografati danno più sicurezza e conformità nel campo finanziario.

La funzione DLP offre strumenti di protezione dei dati contro crimini informatici e negligenze.

Vediamo ora come i requisiti di crittografia dati possono svolgere un ruolo chiave per le aziende.

Come rafforzare la sicurezza nel contesto di smart working e viaggi internazionali frequenti?

Investire in drive crittografati, per evitare costi legali molto elevati dovuti a perdita o furto.

Scoprite perché le agenzie di sicurezza nazionale usano Kingston IronKey per proteggere i dati.

Il personale IT aziendale deve integrare la sicurezza dati nei PC del personale remoto.

Kingston condivide tre prassi per una buona gestione dei dati aziendali sensibili con procedure DLP.

è possibile leggere e scrivere dati su tale drive dal vostro dispositivo iPad o iPhone. Ecco come fare.

Scoprite perché la crittografia hardware protegge i dati di uno studio legale meglio della software.

Una breve spiegazione dello scopo e delle tipologie di software di sicurezza dati disponibili.

Le frasi password sono superiori rispetto alle password complesse, per dati sicuri e altri vantaggi.

HIPAA impone alle aziende sanitarie garantire la sicurezza dei dati dei pazienti, anche in transito.

Impongono la crittografia dei dati riservati, la nomina di un Security Officer, programmi di sicurezza informatica e adozione di apposite policy.

Gli USB crittografati Kingston IronKey hanno un ruolo chiave per la sicurezza di tutte le aziende.

Mettiamo a confronto drive USB con e senza crittografia, illustrando come tenere i dati al sicuro.

Scoprite perché Kingston IronKey è la soluzione ideale per proteggere i servizi finanziari.

Scoprite come Kingston IronKey garantisce la sicurezza dei dati delle operazioni militari.

Come persuadere le organizzazioni ad integrare i drive crittografati nelle politiche di sicurezza? Ecco alcuni consigli utili.

Scoprite come Kingston IronKey le aziende di telecomunicazioni con la crittografia dei dati.

La crittografia consente ai creatori di contenuti di proteggere i file dei loro clienti.

USB crittografati Kingston IronKey: piccoli ma importanti tasselli della sicurezza aziendale.

Kingston IronKey riduce il rischio di perdite dati dovuto all’incremento di dispositivi elettronici.

Questo eBook illustra come i driver USB crittografati sono essenziali per la sicurezza dei dati.

Come utilizzare il drive SSD esterno IronKey Vault Privacy 80: impostare la password, connettersi a un PC e altro ancora.

Le aziende stanno valutando opzioni per proteggersi dalle violazioni dei dati mobili privati.

Scoprite come Kingston IronKey riesce a proteggere i dati sensibili nel settore finanziario.

Ecco come Kingston IronKey ha contribuito a proteggere i dati sensibili del settore energetico.

Le opinioni degli esperti KingstonCognate sulle minacce informatiche e le sfide della cybersecurity.

Protezione dati mobili con crittografia hardware avanzata AES (Advanced Encryption Standard) 256.

Crittografia hardware disattivabile dall’utente. Rischio di sanzioni e costi legali se il drive va perso.

Tomasz Surdyk espone le sue idee su sicurezza di persone e organizzazioni nel mondo digitalizzato.

Evitare di connettere qualunque drive USB al computer se non si sa esattamente da dove proviene.

Scoprite gli insegnamenti tratti dalle esperienze degli esperti Kingston e dagli influencer del settore tecnologico nella chat Twitter dedicata al telelavoro.

Esistono vantaggi nell’utilizzare lo storage cloud e la crittografia basata su hardware.

Esaminiamo i 12 principali consigli per migliorare la sicurezza informatica delle PMI.

Abbiamo valutato vari fattori con metodi unici per l’ impatto sui mercati globali nel 2022.

Il 2021 è stato un anno ricco di sfide e innovazione. Cosa ci aspetta per il 2022?

Sally Eaves offre consigli su sicurezza per le PMI e necessità di espandere formazione e supporto.

Bill Mew condivide la sua opinione su come le principali sfide per la sicurezza richiedono un maggiore impegno da parte dei dirigenti aziendali.

Rob May condivide i suoi pensieri su quanto siamo vicini all’edge computing e al tipo di sicurezza che tale tecnologia richiede.

La pandemia ha generato un incremento del traffico internet, accentuando il ruolo dei data center.

L'uso di software DLP, VPN, USB e SSD con crittografia può mitigare alcuni rischi connessi al lavoro da remoto.

Cameron Crandall di Kingston vi aiuterà a determinare se è necessario migrare le vostre soluzioni di storage per server alla tecnologia SSD NVMe.

Sono molti i vantaggi offerti da un processore di crittografia hardware dedicato all’interno delle chiavette flash USB.

Quali innovazioni tecnologiche e tendenze ha in serbo il 2021? Cosa prevedono che accada nel prossimo futuro i nostri membri del KingstonCognate e gli esperti di settore?

La sicurezza informatica e la tutela sulla privacy sono responsabilità di tutti noi. Quali sono i punti chiave da considerare?

Scoprite di più sui motivi che rendono l'SDS basato su SSD il futuro del business e sul modo in cui i drive SSD si integrano nell'SDS.

La collaborazione tra Kingston e Matrix42 ha prodotto soluzioni dedicate alla sicurezza ottimale degli endpoint di diversi settori e alla mitigazione dei rischi.

È essenziale che le imprese mettano sullo stesso piano ricavi, profitti e rischi, per riuscire a mitigare i rischi connessi alla sicurezza dei dati e alla sicurezza informatica. In questo articolo scritto da un esperto del settore, Bill Mew, troverete importanti insight sull'argomento.

Cosa è cambiato dall'introduzione del GDPR secondo gli esperti del settore?

I centri dati dovrebbero utilizzare SSD per server. Tali dispositivi offrono numerosi vantaggi rispetto ai drive per client. Inoltre, i costi sono scesi.

La tecnologia NVMe ora rappresenta il protocollo standard per gli SSD, per massimizzare le potenzialità di data center e ambienti aziendali.

I responsabili dei data center locali e su cloud hanno tante cose da imparare dal supercomputing.

Scoprite come Hardwareluxx ha sfruttato i drive SSD DC500M di Kingston per gestire l'incremento del proprio traffico Web.

Finora la tecnologia SDS non è stata all’altezza delle aspettative, ma dato che la tecnologia NVMe è diventata più affidabile, l’hardware commerciale è ora in grado di soddisfare le esigenze.

La scelta dell’SSD adatto per i vostri server svolge un ruolo importante, in quanto gli SSD per server sono ottimizzati per operare con livelli di latenza prevedibili, mentre gli SSD client (per desktop e laptop) non lo sono. Queste differenze consentono di ottenere tempi di utilizzo maggiori e minore lag nell’uso di applicazioni e servizi critici.

Per lavorare da casa è necessario organizzare uno spazio di lavoro adeguato per il PC, installare i dispositivi per le videoconferenze e dotarsi di una connessione sicura.

Quali sono le strategie a disposizione delle organizzazioni per garantire al meglio la sicurezza dei dati dei clienti nel mondo post-GDPR, considerando la continua evoluzione delle minacce informatiche? Kingston riporta i pareri dei commentatori più autorevoli del Regno Unito in materia di sicurezza informatica, per valutare l'evoluzione avutasi nel panorama della protezione dei dati in seguito all'introduzione del GDPR.

Questo white paper illustra come gli SSD per data center DC500 possono ridurre i costi vivi complessivi e quelli di licenza del 39%.

SSD per Data Center 500 Series (DC500R / DC500M) – Uniformità, prevedibilità di latenza (tempi di risposta) e prestazioni IOPS (I/O per secondo).

È oramai noto che il lavoro da remoto è un fattore di crescita per il business. Ma le minacce poste da tale fattore alla sicurezza della rete e alla conformità al GDPR sono troppo grandi per essere ignorate.

Come abilitare e disabilitare la funzione eDrive di BitLocker di Microsoft, per sfruttare appieno le funzionalità di crittografia hardware del vostro SSD Kingston.

Nel complesso, i drive USB con crittografia Ironkey / Kingston dimostrano di essere la soluzione migliore in termini di affidabilità, compatibilità, sicurezza per la protezione dei dati in portatili.

Some of Kingston and IronKey's Secure USB Flash drives are powered by partners, licensed technology, or services.

Nelle chiavette DT 4000G2 e DTVP 3.0 è utilizzata la crittografia hardware AES a 256-bit con cifratura a blocchi XTS.

La protezione PFAIL per firmware/hardware rappresenta un modo altamente efficace per prevenire le perdite di dati nelle applicazioni enterprise SSD.

I carichi di lavoro OLTP sono composti da una grande quantità di transazioni piccole e veloci che richiedono tempi di risposta inferiori al secondo.

Il calcolo ad alte prestazioni (HPC) può richiedere enormi quantità di dati. Le unità SSD consumano una quantità minima di alimentazione rispetto ai dischi rotanti.

Le unità a stato solido (SSD) di Kingston dispongono di funzionalità quali ECC e Spare Blocks che impediscono ai dati di essere scritti su blocchi danneggiati.

Questo programma si basa sui servizi più richiesti dai clienti e include serializzazione numerica, doppia password e uso di loghi personalizzati. A fronte di un ordine minimo di 50 pezzi, il programma è in grado di offrire alla vostra azienda esattamente ciò di cui ha bisogno.

La vita lavorativa quotidiana è cambiata radicalmente, come anche i metodi di lavoro tradizionali. Grazie ai supporti mobili di storage è possibile accedere ai propri dati praticamente in qualsiasi momento da qualsiasi luogo, e si può lavorare da ovunque ci si trovi.

La maggior parte delle chiavette flash USB sicure IronKey e Kingston hanno ottenuto la certificazione FIPS 140-2.

Un esempio tipico è l’aeroporto di Heathrow di Londra (30 ottobre 2017), che utilizza drive USB non crittografati per la sua piattaforma di storage non-cloud. Sfortunatamente, la piattaforma non utilizza alcuna soluzione standardizzata basata su drive USB crittografati.

Lo storage può essere il componente più determinante per le prestazioni della VDI.

I test rappresentano un caposaldo del nostro impegno costante nel fornire i moduli di memoria più affidabili presenti sul mercato. Effettuiamo test rigorosi su ogni singolo prodotto e in ogni singola fase della produzione. I nostri test riescono a garantire il controllo della qualità durante l'intero processo produttivo.