Chiedete a un esperto

La definizione della soluzione più adeguata richiede un'approfondita conoscenza degli obiettivi di sicurezza dei progetti. Lasciatevi guidare dagli esperti Kingston.

La prof.ssa Sally Eaves riveste il ruolo di presidentessa di Cyber Trust e quello di Senior Policy Advisor per la Global Foundation of Cyber Studies and Research. Descritta come personaggio leader nel settore della tecnologia etica, la Prof.ssa Eeaves è la prima destinataria del riconoscimento Frontier Technology and Social Impact Award, conferito presso le Nazioni Unite. Con una formazione come Chief Technology Officer, la prof.ssa Eaves attualmente riveste il ruolo di docente in tecnologie avanzate e quello di Global Strategic Advisor per le tecnologie emergenti. Sally ha anche ricevuto riconoscimenti come autrice internazionale, MC, keynote speaker e Tought Leader nel settore della trasformazione digitale (AI, 5G, cloud, blockchain, sicurezza informatica, governance, IoT, scienza dei dati), unitamente alle sue competenze nel settore culturale, delle competenze professionali, in ambito DEI, in quello della sostenibilità e dell’impatto sociale.

Sally svolge attività di educatrice e mentoring per supportare la prossima generazione di talenti tecnologici e ha fondato Aspirational Futures, un’organizzazione che promuove inclusività, diversità ed uguaglianza nel settore dell’educazione e della tecnologia, anche attraverso il suo ultimo libro, ”Tech For Good”, che sarà pubblicato a breve. Sally vanta una consolidata e riconosciuta reputazione come influencer globale nel settore tecnologico, guidando iniziative come Onalytica, e inclusa tra le prime 10 personalità mondiali in molteplici discipline, che spaziano dall’intelligenza artificiale al 5G, fino alla sostenibilità e oltre.

Numerosi numerosi vettori di rischio per la sicurezza informatica stanno convergendo in termini di portata, scala e sofisticazione, creando un pericolo sempre maggiore per le organizzazioni di tutti i settori e dimensioni, dalle PMI alle grandi aziende. In questo pezzo, esploriamo cosa è cambiato, con particolare attenzione alla crescente esposizione al rischio delle PMI e condividiamo esempi tangibili di come migliorare la tua posizione di sicurezza, qualunque sia il tuo punto di partenza, dall'attenzione alla cultura e all'istruzione, alle pratiche di zero trust e all'integrazione sicurezza informatica degli endpoint.

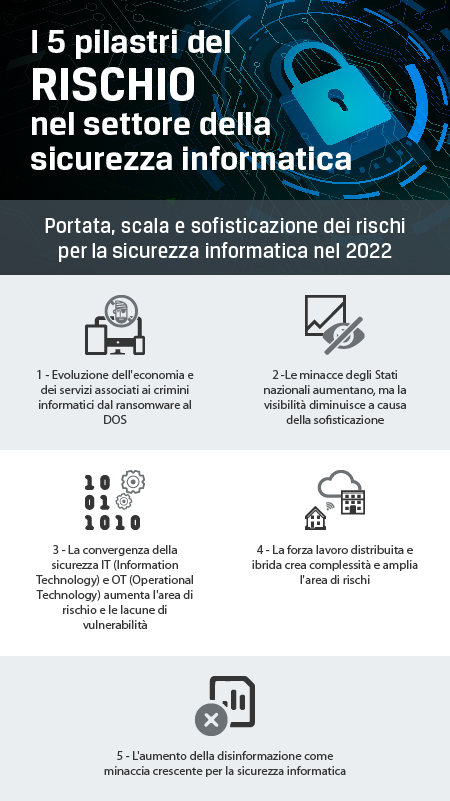

Prima di tutto, è opportuno analizzare quali sono i fattori catalizzatori che si trovano dietro l'accelerazione dei rischi per la sicurezza. In particolare, la pandemia e il suo impatto sui modelli di smart working da remoto, unitamente al crescente numero di dipendenti e di consumatori caratterizzati da aspettative e comportamenti sempre più complessi, unitamente alla situazione in Ucraina e alla relativa crisi energetica in rapida evoluzione, sfortunatamente, rimangono fattori tangibili e presenti che consentono a potenziali attaccanti di individuare aree di vulnerabilità in vari settori. Esplorando il panorama delle minacce con maggior dettaglio, emergono 5 pilastri di rischio indicati in sezione sotto:

Le PMI sono state particolarmente penalizzate dalla crescita esponenziale degli attacchi informatici; in particolare quelli causati da ransomware e phishing. Recenti ricerche indicano che il 43% degli attacchi informatici{{Footnote.N68026}} è indirizzato alle aziende di piccole dimensioni (Verizon 2022). Se si prende il Regno Unito come esempio rappresentativo di massima, l’edizione 2021 della NCSC Annual Review{{Footnote.N68027}} ha recentemente dichiarato il ransomware come la principale minaccia informatica per il Regno Unito. Dato che questo settore rappresenta oltre il 99% delle aziende{{Footnote.N68028}} nel Regno unito e negli Stati Uniti (SBA 2021), il contributo economico globale in termini di crescita diventa un fattore prioritario, unitamente ai rischi associati per le catene di approvvigionamento, con le PMI che rappresentano sempre più un importante punto di accesso verso ecosistemi aziendali più ampi.

Analizzando tali rischi con maggiore dettaglio, le le ricerche effettuate da Datto{{Footnote.N68029}} hanno rilevato come l’85% dei provider di servizi gestiti (MSP) abbia indicato il ransomware come la principale minaccia malware per le aziende di piccole dimensioni. Con le funzionalità di Remote Desktop Protocol (RDP), Il più comune vettore per questo tipo di attacchi, la crescente distribuzione del personale delle PMI che utilizza modelli di lavoro remoti o ibridi unitamente alla diffusa pratica “Bring Your Own Device” negli uffici fisici, ha creato numerose nuove sfide. Tali sfide spaziano dalla maggiore area di rischio di esposizione alle minacce, fino al rischio di autocompiacimento e di lassismo in materia di pratiche associate alla sicurezza, a causa dei continui cambiamenti nel settore della logistica del lavoro. Ma ciò si si aggiunge l’idea di base che normalmente gli operatori delle PMI si basano su concetti errati in tema di livello di supporto disponibile, unitamente a maggiori limitazioni di budget, meno risorse, una carenza generalizzata di competenze tecniche specializzate che ne fanno un obiettivo appetibile per gli attacchi da parte di attori maligni. E, dato l'impatto che tale settore ha sull'economia locale e globale, questo rende gli aspetti di natura operativa, finanziaria e reputazionale, fonte di grande preoccupazione.

Tuttavia, non tutto è negativo. Prima di tutto, la natura è l'infrastruttura delle le PMI le rende naturalmente maggiormente flessibili verso i cambiamenti e l'introduzione dei nuovi approcci. E, normalmente, tali caratteristiche le rendono meno inclini all'utilizzo di tecnologie obsolete oppure processi decisionali estremamente complessi e burocratici. Inoltre, le PMI possono fare molto oggi per migliorare la sicurezza informatica nel presente nel futuro. Ora, è venuto il momento di superare le percezioni stereotipiche associate all'idea che la sicurezza efficace sia semplicemente troppo difficile da conseguire, caratterizzata da tempi lunghi, da costi elevati e da complessità che la rendono difficile da integrare nei sistemi attuali, oppure dall'idea che sia possibile acquistare soluzioni “Zero Trust” già pronte e disponibili in commercio e pronte da utilizzare. Semplicemente, la realtà è che le cose non funzionano in questo modo e che la sicurezza è un percorso in costante evoluzione, piuttosto che una destinazione.

Pertanto, cosa possono fare Le PMI per sfidare le narrative associate alla sicurezza e migliorare la loro postura in materia di rischi? Prima di tutto è necessario prendere in considerazione alcune delle opportunità di educazione e formazione disponibili. In tal senso, il National Cybersecurity Centre{{Footnote.N68030}} rappresenta un ottimo punto di partenza per consultare risorse gratuite utili per tenersi aggiornati. Questo è un fattore fondamentale In quanto le ricerche{{Footnote.N68031}} indicano che le aziende di piccole dimensioni non stanno consultando fonti autorevoli e invece si rivolgono a ricerche generiche che sono spesso caratterizzate dai enormi volumi di informazioni e consigli online, senza alcun modo di valutare o prioritizzare tali informazioni in maniera adeguata. Pertanto, l'educazione e la formazione del personale, unitamente alla disponibilità di documentazione di supporto rappresentano fattori essenziali. Il potere delle partnership rappresenta è anche un rappresenta anche un fattore chiave in quanto anche aziende di grandi dimensioni tipicamente utilizzano provider esterni specializzati in strumenti di sicurezza informatica, corsi di formazione e best practice. Inoltre, queste fonti offrono una notevole quantità di supporto che può essere calibrata su misura per organizzazioni di qualunque dimensione. E quale miglior modo per le organizzazioni di contrastare l'incremento di attori maligni, che operare congiuntamente per il bene comune, condividendo apertamente le best practice.

Gli attori maligni che pongono minacce per la sicurezza continuano a evolvere costantemente gli approcci dei loro attacchi, al fine di renderli più efficienti. Ciò include anche gruppi di gang di criminali informatici che utilizzano tattiche sempre più complesse e professionali. A tali minacce, è necessario rispondere adeguatamente sia come settore nel suo complesso, sia a livello di singole organizzazioni, sia a livello di singoli individui punto e ciò richiede un focus particolare verso i temi della tecnologia, della cultura, dei processi virgola e delle competenze.

Come discusso in precedenza nel canale Kingston Cognate Twitter Chat (@kingstontechbiz), circa il 98% degli attacchi informatici può essere prevenuto adottando adeguati i metodi di igiene informatica. Ecco alcuni suggerimenti su come porre le basi adeguate sotto il profilo tecnologico e sotto quello dei processi:

In particolare, i dispositivi dotati di crittografia hardware, come i drive USB e gli SSD esterni, rappresentano soluzioni caratterizzate da un rapporto costo efficacia più elevato che consentono di conseguire la protezione contro la perdita di dati in maniera in maniera rapida e semplice e sono soluzioni indicate per applicazioni multisettore e per aziende di ogni dimensione. Rob Allen, Director of Marketing & Technical Services, Kingston Technology Europa:

Offriamo soluzioni USB per i settori governativo, della difesa e per le agenzie di intelligence fino ai settori FinTech Eh sanitario , unitamente ad applicazioni per aziende di piccole e medie dimensioni e utenti SOHO (Small Office Home Office) … è la soluzione che più mi ha impressionato è un drive SSD dotato di sistema di inserimento pin e password mediante touchscreen. Una soluzione innovativa rispetto alle solite soluzioni di tipo più tradizionale.

Inoltre, l'eccellente team Chiedi a un esperto di Kingston Technology è in grado di fornire consulenze personalizzate sui potenziali benefici e le soluzioni personalizzate per le esigenze e gli ambienti specifici di qualunque tipo di organizzazione, con richieste di contatto che vengono indirizzate direttamente al gruppo di gestione delle risorse tecniche, unitamente alla capacità di offrire guide di consultazione delle risorse gratuite, per clienti di data center, utenti, dirigenti aziendali e PMI. Inoltre, è possibile usufruire di ulteriori fonti di supporto all'interno del Data Security Blog, in cui è possibile consultare i 12 principali suggerimenti per migliorare la sicurezza informatica per le piccole e medie imprese (PMI).

Ognuno ha la capacità di fare la differenza quando si tratta di riduzione delle minacce. Ogni persona rappresenta un guardiano della sicurezza in un certo senso. Tale capacità viene assolta mediante la responsabilità condivisa che deve essere riflessa in una cultura che promuove un dialogo aperto. lasciamo ora Rob la spiegazione relativa ai vantaggi della gamma di prodotti Kingston IronKey Encrypted, sottolineando alcuni punti importanti:

Quindi, l'obiettivo che si vuole conseguire è impedire agli utenti di trovare soluzioni in grado di aggirare le misure di sicurezza dei loro dispositivi. In egual modo, e questo è molto importante, si vuole anche creare un'atmosfera che favorisca il dialogo e che sia caratterizzata da best practice che sottolineano le frasi più importanti che gli utenti possono adottare anche nella loro vita privata quotidiana attraverso esempi presi dal mondo reale.

Tale approccio si estende in tal modo anche all'accessibilità verso l'acquisizione di nuove competenze e il consolidamento di quelle esistenti in materia di sicurezza informatica e consapevolezza sui temi relativi ai dati in senso più ampio, garantendo l'accesso alla documentazione e alle ricerche più recenti a tutto il personale, indipendentemente dal fatto che si tratti di personale tecnico o di personale assegnato ad altre mansioni. Ciò può essere ulteriormente supportato dallo sviluppo di programmi di educazione ulteriormente personalizzati che consentono alle persone di identificare le loro preferenze in termini di stile di apprendimento, in modo tale consentire a tali utenti di crescere professionalmente sviluppare soluzioni adatte alle loro esigenze specifiche mediante pratiche di smart thinking come indispensabile complemento per l'accesso all'utilizzo delle tecnologie intelligenti, al fine di migliorare i risultati dei processi per individui, team e organizzazioni. Ma questo è quello che può essere definito come un impatto ad alto valore aggiunto.

Kingston Technology Occupa da lungo tempo una posizione leader nel settore dei drive USB crittografati ed è in grado di offrire supporto personalizzato in grado di apportare vantaggi concreti e allinearsi a qualunque esigenza aziendale. Ciò, unito alle competenze straordinarie del team “Chiedi a un esperto” Si traduce nella possibilità di definire consulenze e soluzioni specificamente progettate per gli ambienti e le esigenze dei clienti finali.

#KingstonIsWithYou #KingstonIronKey

La definizione della soluzione più adeguata richiede un'approfondita conoscenza degli obiettivi di sicurezza dei progetti. Lasciatevi guidare dagli esperti Kingston.

I drive Flash USB crittografati garantiscono la privacy dei vostri dati. Ma come funzionano?

Per gli utenti più creativi che devono produrre contenuti per clienti di alto profilo, lo storage crittografato può garantire la sicurezza dei vostri file più importanti contribuendo al contempo a operare in conformità agli standard di sicurezza e alle normative vigenti in maniera di sicurezza.