Demandez à un expert

Pour planifier la bonne solution, les objectifs de votre projet de sécurité doivent être clairement définis. Les experts de Kingston Technology sont là pour vous aider.

Sally Eaves est la Présidente de Cyber Trust et conseillère politique principale pour la Fondation mondiale d’études et de recherches sur le cyberespace. Décrite comme le porte-flambeau de la technologie éthique, elle est la première lauréate du prix « Frontier Technology and Social Impact Award », décerné par les Nations unies. CTO de formation, aujourd’hui professeur en technologies avancées et conseillère stratégique mondiale en technologies émergentes, Sally est une auteure internationale primée, une animatrice, une conférencière et une leader d’opinion sur la transformation numérique (IA, 5G, Cloud, blockchain, cybersécurité, gouvernance, IoT, Data Science) ainsi que sur la culture, les compétences, la DEI, la durabilité et l’impact social.

Sally enseigne et parraine activement la prochaine génération de talents technologiques et a fondé « Aspirational Futures » pour améliorer l’inclusion, la diversité et l’égalité dans l’éducation et la technologie. Son dernier livre « Tech For Good » doit être publié prochainement. Sally est régulièrement reconnue pour son influence mondiale dans l’espace technologique par des organismes de premier plan tels qu’Onalytica. Elle figure dans le top 10 mondial dans de multiples disciplines allant de l’IA à la 5G en passant par le développement durable, entre autres.

Les multiples vecteurs du risque de cybersécurité convergent en termes de portée, d’échelle et de complexité, créant un danger permanent pour les organisations de tous les secteurs et de toutes les tailles, de la PME à la grande entreprise. Dans cet article, nous aborderons ce qui a changé en accordant une attention particulière à l’augmentation des risques pour les PME. Nous donnerons des exemples concrets sur la manière d’améliorer votre sécurité, quel que soit votre point de départ : la culture d’entreprise, la formation, les pratiques de confiance zéro et l’intégration de la cybersécurité des terminaux.

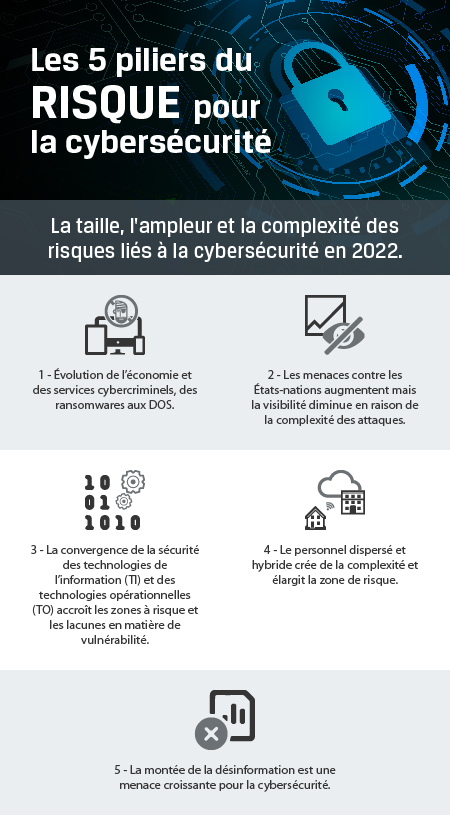

Pour commencer, il est intéressant d’examiner les catalyseurs de l’accélération des risques de sécurité. Il s’agit principalement de la pandémie et son impact sur les modèles de « télétravail », de l’augmentation du nombre d’employés et de consommateurs dont les attentes et les comportements ont évolué, de la situation en Ukraine, et de la crise énergétique qui s’est accélérée. Malheureusement, les attaquants ciblent toujours les domaines où nous sommes les plus vulnérables. En analysant plus en détail le paysage des menaces, on voit se dégager 5 piliers de la gestion des risques, comme expliqué ci-dessous :

Les PME ont été particulièrement touchées par la croissance des attaques de cybersécurité, notamment les rançongiciels et le hameçonnage. De récentes recherches montrent que 43 % des cyberattaques1 visent les petites entreprises (Verizon 2022). Selon la NCSC Annual Review de 20212, les rançongiciels constituent actuellement la cybermenace la plus importante pour le Royaume-Uni, ce qui est un exemple largement représentatif. Au Royaume-Uni et aux États-Unis, les PME représentent plus de 99 % des entreprises3 (SBA 2021). Aussi, la contribution collective à la croissance économique mondiale occupe le devant de la scène, de même que le risque posé aux chaînes d’approvisionnement car les PME constituent un point d’entrée de plus en plus attrayant dans les grands écosystèmes d’entreprises.

Une étude plus détaillée menée par Datto4 a révélé que 85 % des fournisseurs de services gérés (MSP) considèrent les rançongiciels comme la plus grande menace de logiciels malveillants pour les petites entreprises. Le protocole de bureau à distance (RDP) est le vecteur le plus courant pour ce type d’attaque. Or, les PME ont de plus en plus recours au télétravail, au travail hybride et au « Bring Your Own Device » (Apportez vos propres terminaux - BYOD), ce qui a créé de nouveaux défis : élargissement de la zone de vulnérabilité, risque de complaisance et de rupture des habitudes en matière de pratiques de sécurité, et changement continuel de la logistique de travail. À cela s’ajoute le fait que les PME ont généralement des idées fausses sur les niveaux d’assistance « à leur portée », ainsi que des contraintes budgétaires plus importantes, moins de ressources et un manque de compétences techniques spécialisées en interne. Cela les rend plus attrayantes pour les acteurs malveillants, lesquels multiplient leurs attaques contre elles. Compte tenu de l'impact du secteur, déjà souligné, sur les économies locales et mondiales, leur effet disproportionné sur le plan opérationnel, financier et de la réputation est très préoccupant.

Mais il n’y a pas que des mauvaises nouvelles ! Tout d’abord, les PME, de par leur nature et leur infrastructure, peuvent être plus agiles face au changement et à l’introduction de nouvelles approches. En effet, elles sont généralement moins susceptibles de supporter le poids de technologies anciennes ou des longs et laborieux cycles de prise de décision. En outre, les PME peuvent prendre des mesures efficaces dès aujourd’hui pour améliorer leur cybersécurité de demain. Le moment est venu d’aller au-delà des idées reçues selon lesquelles une sécurité efficace est tout simplement trop difficile, trop longue ou trop coûteuse à intégrer. Ou, à l’inverse, qu’il suffit d’acheter un package « confiance zéro » clés en main pour être définitivement à l’abri. C’est un processus continu.

Alors, que peuvent faire les PME pour changer de discours au sujet de la sécurité et améliorer leur position face aux risques ? Tout d’abord, la formation et la sensibilisation. À cet égard, le National Cybersecurity Centre5 constitue un excellent point de départ pour obtenir des ressources gratuites et actualisées. C’est un point essentiel car une recherche6 révèle que les petites entreprises ne consultent pas les sources faisant autorité. Au contraire, lorsqu’elles effectuent une recherche générale, elles sont fréquemment submergées par le volume de conseils en ligne, sans aucun moyen de les évaluer ou de les prioriser. Par conséquent, la formation de vos employés et la disponibilité de documents de support sont une nécessité absolue. Le pouvoir du partenariat est également essentiel. Même les grandes entreprises font généralement appel à des fournisseurs tiers spécialisés dans les outils, les formations et les meilleures pratiques en matière de cybersécurité. Et il existe de nombreuses possibilités de support qui peuvent être adaptées aux entreprises de toute taille. Les acteurs malveillants collaborent de plus en plus entre eux. Les entreprises doivent elles aussi s’unir pour de bon et partager ouvertement leurs meilleures pratiques !

Les cybercriminels font continuellement évoluer leurs approches d’attaque pour les rendre plus percutantes, notamment en constituant des gangs aux tactiques de plus en plus complexes et professionnelles. Nous devons réagir en conséquence, en tant que secteur, entreprise et individu, en nous concentrant sur la technologie, la culture d’entreprise, les processus et les compétences.

Comme je l’ai déjà évoqué lors du Kingston Cognate Twitter Chat (@kingstontechbiz), environ 98 % des cyberattaques pourraient en fait être bloquées à l’aide d’une bonne cyber-hygiène. Voici quelques suggestions pour établir une bonne base du point de vue de la technologie et des processus :

En particulier, les appareils à chiffrement matériel tels que les clés USB et les SSD externes constituent une solution très rentable pour progresser rapidement dans la protection contre la perte de données. Et ils sont adaptés aux applications multisectorielles et aux entreprises de toute taille. Rob Allen, Directeur du marketing et des services techniques de Kingston Technology Europe, explique :

Nous proposons des solutions USB chiffrées pour le gouvernement, la défense et les agences de renseignement, mais aussi pour les secteurs de la finance et de la santé, ainsi que pour les petites et moyennes entreprises et les utilisateurs de petits bureaux et de bureaux à domicile. Ce qui m’a le plus impressionné et enthousiasmé, c’est un SSD externe avec écran tactile et mot de passe, un ajout intéressant à ce que nous proposons habituellement.

De plus, l’excellente équipe « Demandez à un expert » de Kingston Technology peut fournir des conseils personnalisés sur les avantages dont vous pourriez bénéficier, en fonction de l’environnement de stockage et aux besoins spécifiques de votre entreprise. Les demandes de contact sont directement transmises au groupe de ressources techniques, et ils proposent de nombreuses ressources en libre accès, aussi bien pour les centres de données que pour les utilisateurs finaux des entreprises et les PME. Qui plus est, ils gèrent un Blog sur la sécurité des données, où vous trouverez les 12 principaux conseils pour améliorer la cybersécurité des PME.

Tout le monde a la capacité de faire la différence lorsqu’il s’agit de réduire les menaces. Chaque individu est en quelque sorte un gardien de la sécurité. Il s’agit d’une responsabilité partagée qui doit être reflétée dans une culture d’entreprise qui permet de « s’exprimer ». Outre les explications de Rob sur les avantages de la gamme d’appareils chiffrés Kingston IronKey, il soulève un point extrêmement important :

Donc, ce que vous voulez éviter, c’est que les utilisateurs trouvent des solutions de contournement, qui sont moins sûres. Et également, et c’est un point très important, ce que vous voulez faire, c’est créer une atmosphère dans laquelle ils peuvent avancer... et avec des meilleures pratiques, en faire des choses pertinentes qu’ils peuvent également appliquer dans leur vie personnelle, donner des exemples concrets.

Cela s’étend également à l’accessibilité des compétences en cybersécurité, à la confiance en celles-ci et, plus globalement, aux connaissances en matière de données. Il est important que des formations actualisées soient mises à la disposition de tous les collaborateurs, qu’ils occupent ou non un poste technologique. Pour ce faire, il peut s’avérer utile de créer des programmes de formation plus personnalisés, adaptés aux préférences des utilisateurs, afin qu’ils puissent progresser à leur rythme. Une approche intelligente associée à une technologie intelligente, afin d’améliorer les résultats au niveau individuel, de l’équipe et de l’entreprise. Voilà ce qu’est l’impact de la valeur partagée !

Kingston Technology est un leader établi de longue date et de confiance dans le domaine des clés USB cryptées, et peut offrir un soutien personnalisé quant aux avantages pour votre entreprise et l’adaptation à ses besoins. Si on y ajoute leur incroyable équipe « Demandez à un expert », vous pouvez obtenir des conseils vraiment personnalisés, spécifiques à votre environnement et à vos besoins.

#KingstonIsWithYou #KingstonIronKey

Pour planifier la bonne solution, les objectifs de votre projet de sécurité doivent être clairement définis. Les experts de Kingston Technology sont là pour vous aider.