Pregunte a un experto

Para planificar la solución adecuada es necesario conocer los requisitos de su sistema y de sus proyectos. Permita que los expertos de Kingston le orienten.

Su navegador web está desactualizado. Actualice su navegador ahora para una mejor experiencia del sitio. https://browser-update.org/update-browser.html

Rob May es el fundador y director general de Ramsac, cuenta con un equipo de más de 100 consultores que trabajan con él para ofrecer servicios/soporte de tecnología y ciberseguridad (y lo ha hecho durante más de 30 años).

Rob es el Embajador del Reino Unido para la Seguridad Cibernética para el Institute of Directors, y ocupa el puesto número 5 en el ranking mundial de Cyber Security Thought Leaders/Influencers o Líderes/Influencers de pensamiento en seguridad cibernética. Es miembro del Consejo Asesor del Cyber Resilience Centre for the South East o Centro de resiliencia cibernética para el Sureste, trabajando con la industria, el mundo académico y los organismos de seguridad. También es autor, líder de opinión y orador internacional galardonado.

La Edge computing significa ejecutar menos procesos informáticos en la nube y mover esos procesos (y datos) más cerca de donde se consumen, lo que reduce la latencia y el uso del ancho de banda al minimizar la cantidad de transferencia de datos a larga distancia entre un cliente/dispositivo y un servidor. (a veces a miles de kilómetros de distancia).

El desarrollo de la Edge computing se debió al crecimiento exponencial y las demandas de los dispositivos del IoT (Internet de las cosas), que se conectan a Internet para enviar y recibir datos desde la nube. Pero el aumento de las aplicaciones en tiempo real que necesitan procesamiento al límite y la tecnología como 5G están impulsando rápidamente la tecnología hacia adelante.

A menudo damos por sentada gran parte de esta tecnología; sin embargo, cuando empezamos a pensar en aplicaciones que pueden tener un impacto real en la vida humana, como automóviles autónomos, dispositivos médicos o sistemas de aeronaves, existe una necesidad absoluta de que actúen en tiempo real, por lo que reducir la velocidad del procesamiento de datos es fundamental.

El hardware y los servicios de Edge Computing ayudan a resolver el problema procesando y almacenando datos localmente. Una puerta de enlace Edge/frontera puede procesar datos desde un dispositivo Edge/frontera y luego solo enviar los datos relevantes a la nube para su almacenamiento, lo que ahorra ancho de banda.

La definición de la Edge/frontera de la red es un poco incongruente, algunas personas piensan en el procesador dentro de un dispositivo IoT como la frontera de la red, pero un enrutador, un ISP o un servidor de frontera local también entran en la definición. La clave es la proximidad, con la frontera de la red físicamente cerca del dispositivo y en donde se comunica con Internet.

Este crecimiento y demanda constantes en el procesamiento y los enormes requisitos de almacenamiento están impulsando el crecimiento y la expansión en los centros de datos y la nube híbrida y, aunque vemos una adopción a gran escala de la nube pública, la nube privada y los pequeños centros de datos locales, nunca había visto tanta demanda.

Un tema crítico en el que la industria y sus usuarios deben continuar enfocándose y desarrollando es la ciberseguridad y la necesidad de garantizar un tema perenne en la agenda de seguridad y resiliencia. La Edge computing es otro factor en nuestra vida digital que aumenta los portadores de ataque y amplía la superficie de amenazas.

En el lugar de trabajo y en nuestra vida doméstica, continuamos introduciendo más dispositivos "inteligentes" conectados y, a medida que aumentamos el número de servidores Edge/frontera y dispositivos del IoT que contienen computadoras integradas, existen muchísimas oportunidades para que los piratas informáticos malintencionados ataquen y comprometan estos dispositivos. Es imperativo que los centros de datos (de todos los tamaños) estén equipados para enfrentar los desafíos de seguridad de nuestro mundo digital interconectado.

Un problema sobre el que a menudo se bromea con Internet de las cosas es que IoT es en realidad un acrónimo de Internet of Threats (Internet de las amenazas). Parte del desafío es que los consumidores no consideran los riesgos de seguridad de lo que están comprando e implementando. Otro es el desafío físico en un mundo donde no tenemos fácilmente la autenticación por credenciales o autoridad, como un humano, es esencial que descubramos diferentes formas de proteger los datos.

Ciertamente, los datos en la Edge/frontera necesitan una deliberación adecuada, tenga en cuenta que a menudo los manejan muchos dispositivos diferentes y, de forma predeterminada, es posible que no sean tan seguros como un sistema centralizado o basado en la nube. A medida que vemos que la cantidad de dispositivos del IoT continúa creciendo, es un requisito fundamental que la industria trabaje duro para comprender cualquier problema potencial de seguridad de los dispositivos y para asegurarse de que esos sistemas puedan protegerse adecuadamente. El encriptado de datos es vital junto con los protocolos de seguridad adecuados y los métodos de control de acceso correctos.

La Edge computing requiere inevitablemente un mayor hardware local. Tenga en cuenta que, si bien algo como una cámara IoT necesita una computadora integral para enviar sus datos de video sin procesar a un servidor web, si queremos que ese dispositivo ejecute sus propios algoritmos de detección de movimiento, necesitaría una computadora mucho más sofisticada con mayor potencia de procesamiento.

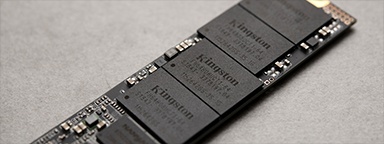

Para cumplir con los desafíos descritos anteriormente, la tecnología del centro de datos debe continuar evolucionando: debemos buscar una capacidad de almacenamiento optimizada, implementar servidores más rápidos y garantizar un uso generalizado de encriptado por hardware y una compresión más efectiva. La simple transición de SAS (Serial Attached SCSI) a SATA o SSD (Solid-State Drives) NVMe Enterprise puede tener un impacto dramático en la reducción del uso de energía cuando se extrapola al nivel de centros de datos completos.

También veremos un uso más generalizado de 3D NAND (o V NAND), que es tecnología flash de alto rendimiento, alta capacidad y alta escalabilidad, que apila un tipo de chips de memoria flash no volátiles uno encima del otro (la celdas de memoria se apilan verticalmente en múltiples capas). El propósito de esta tecnología es hacer que los dispositivos sean más rápidos, tengan mayor capacidad y, al mismo tiempo, funcionen de manera más eficiente con menos energía.

Navegar por este ecosistema de TI cada vez más complejo es mucho más sencillo cuando puede recurrir a los servicios de un proveedor de hardware de buena reputación; un proveedor de productos de memoria y almacenamiento que trabaja felizmente con usted a nivel personal para garantizar que los productos que está comprando se alineen con sus objetivos comerciales y de TI a corto, mediano y largo plazo. Aquí es donde sobresale el equipo "Pregunte a un experto" de Kingston Technology.

Con más de 30 años de experiencia, Kingston tiene el conocimiento, la destreza y la longevidad para permitir que tanto los centros de datos como las empresas respondan a los desafíos y oportunidades presentados por el aumento de 5G, IoT y la Edge computing.

#KingstonIsWithYou

¿Fue útil?

Para planificar la solución adecuada es necesario conocer los requisitos de su sistema y de sus proyectos. Permita que los expertos de Kingston le orienten.

Cuando usted comienza con Kingston, la elección de memoria y almacenamiento es fácil.

Con más de 35 años de experiencia, Kingston cuenta con los conocimientos y los recursos que usted necesita para elegir la memoria y el almacenamiento con confianza.

Simplemente introduzca la marca y número de modelo o número de parte del sistema informático o dispositivo digital con el fin de buscar los productos Kingston que necesita.

Busque por número de parte de Kingston, número de parte del distribuidor o número de parte equivalente del fabricante.

No products were found matching your selection

Diseñados para diferentes propósitos, los SSDs cliente y los empresariales difieren en propiedades.

Explora con Simon Bestman las ventajas de los SSDs sobre los HDDs y tendencias en almacenamiento.

Razones por las que un NAS beneficiaría la configuración de su hogar u oficina pequeña.

Integradores de sistemas en India agrandaron su negocio y reputación utilizando productos Kingston.

Lista de características de seguridad del USB a considerar para la protección de datos.

Qué es el método de respaldo 3-2-1 y por qué es su mejor defensa contra el ransomware.

Simon Besteman explica los desafíos actuales y futuros para los centros de datos.

Explore la evolución de la DRAM y obtenga información sobre las tendencias futuras en nuestro eBook.

Vea cómo se definen los terabytes escritos y las escrituras de unidad por día, y sus diferencias.

Exploramos los diferentes tipos de memoria y cómo tomar la decisión correcta para su servidor.

Lea el informe para saber cómo DC600M ayuda al rendimiento y la eficiencia de la demanda de vSAN.

Kingston establece estándares de la industria con un compromiso con la calidad y la confiabilidad.

Kingston y QNAP han mejorado la eficiencia de los cines digitales con su hardware.

Preguntas que debe hacer al buscar el SSD adecuado para el centro de datos de su organización.

Aquí hay algunos puntos clave para ayudarlo a equilibrar el precio, el rendimiento y la longevidad.

Miramos cómo las empresas de medios pueden acelerar flujos de trabajo con almacenamiento y memoria.

El 2023 ha sido un año lleno de desafíos e innovaciones. Pero, ¿qué traerá el 2024?

Eleve su centro de datos con los SSDs empresariales DC600M de Kingston compatibles con VMware.

El SSD y la memoria del servidor de Kingston transformaron el flujo de trabajo de Android Basha.

El almacenamiento de Kingston ayudan a mejorar el flujo de trabajo del fotógrafo Ralph Larmann.

DASH Pictures mejora su eficiencia de producción de medios con los SSDs de Kingston.

Descubra por qué actualizar su tecnología en esta economía es más importante que nunca.

Los SSDs para servidor tienen mejor resistencia, confiabilidad y rendimiento que los SSDs cliente.

Exploramos ventajas de actualizar frente a sustituir, y cómo pueden conseguirlo las organizaciones.

Evalúe su hardware de servidor existente para extender su vida útil y maximizar su inversión.

Conozca NVMe y por qué elegirlo es beneficioso para la infraestructura de su organización.

Discutimos el viaje de la tecnología digital twin, viendo ejemplos del mundo exitosos.

En este documento, explicamos los beneficios de SDS, en comparación con HW y SW RAID.

Este vídeo explica cómo Kingston y 2CRSi trabajan juntos para resolver retos de centros de datos.

Vea pq. APLIGO eligió SSDs y memorias Kingston para respaldar su negocio de integración de sistemas.

Elegir productos de almacenamiento es un proceso complejo. Kingston le ofrece nuestra experiencia.

Descubra cómo las soluciones de Kingston y QNAP ayudan a optimizar la creación de contenido.

Descubra cómo Kingston apoyó a un proveedor líder en alojamiento con una configuración óptima.

Kingston examina cómo su SSD DC1500M Enterprise NVMe afecta cargas de trabajo y se compara con otros

En este eBook, hablamos con expertos sobre la trayectoria del almacenamiento de datos y lo que nos depara el futuro.

Desde el rodaje, pasando por la postproducción, la codificación y la distribución en los centros de datos, las unidades SSD y DRAM están impulsando el mundo de streaming de vídeo y audio de los medios de comunicación y el entretenimiento (M&E).

12 consejos que las pequeñas y medianas empresas pueden tomar para mejorar la ciberseguridad.

Esta infografía trata sobre los tipos de centros de datos, mitos y soluciones para CD de Kingston.

Aquí hay varios factores para identificar lo que puede afectar los mercados mundiales en el 2022.

El 2021 ha sido un año lleno de desafíos e innovaciones. Pero, ¿qué traerá el 2022?

Lea nuestro eBook sobre el auge de la transformación digital y lo que depara el futuro.

Bill Mew comparte sus reflexiones sobre cómo los mayores desafíos de seguridad requieren el compromiso de la sala de juntas.

Ben sosteniendo una cámara Canon EOS R5 con un trípode en un área boscosa.

La memoria y almacenamiento han evolucionado en estos años; obtenga información de nuestro experto en la industria.

Nuestra asociación con los controladores RAID de Microchip ayuda a ofrecer un alto rendimiento para el almacenamiento del servidor.

Kingston ayudó a optimizar el almacenamiento de Simply Hosting en sus centros de datos para garantizar que estuvieran siempre activos.

Descubra cómo Kingston ayudó a reducir los costos de energía y aumentar el rendimiento para que Hostmein pudiera cumplir con los SLAs (Acuerdos de nivel de servicio).

En este eBook, hablamos con expertos sobre la travesía del IoT y preparamos a las organizaciones para el futuro del IoT.

La pandemia ha aumentado el tráfico de Internet, lo que ha dado importancia al rol de los centros de datos.

Cameron Crandall de Kingston lo ayuda a decidir si debe pasar el almacenamiento de su servidor a SSDs NVMe

Únase a los expertos de la industria para discutir cómo los socios tecnológicos como Kingston ayudan al crecimiento y la sostenibilidad de su negocio.

NVMe over Fabric ayuda a que las CPUs se ejecuten de manera más eficiente con menor latencia y mayor rendimiento.

Los expertos de la industria debaten temas como los pilares clave de las relaciones tecnológicas, la sostenibilidad y la optimización de IT.

Vea este seminario web para descubrir los beneficios de los SSDs NVMe.

El cambio a NVMe requiere una revisión completa de la pila por parte de los arquitectos de IT para garantizar que exista redundancia en cada capa de la pila.

En este eBook, hablamos con expertos de la industria mientras exploramos los beneficios de la Inteligencia artificial, cómo está impulsando el consumo de datos y cómo puede preparar a su organización para las oportunidades que presenta.

Aquí hay siete de las predicciones de lo que traerá la adopción de NVMe para el 2021

Pruebe los SSDs para conocer la resistencia real, los cambios en la latencia y las IOPS en escenarios de lectura o escritura secuenciales y aleatorias.

Las pruebas de SSD para servidores empresariales deben realizarse con el hardware, el sistema operativo y los datos reales. Le explicaremos por qué.

La perspectiva de Rob May, MSP experto de la industria, sobre cómo las actualizaciones de memoria/almacenamiento ayudan a las empresas con sus trabajadores remotos.

No elija el tipo equivocado de SSD para su servidor. Una elección incorrecta significa un mayor costo de propiedad. Aprenda a elegir los SSDs correctos.

¿Qué nos deparará 2021 en materia de tecnologías y tendencias? ¿Qué predicen sobre el futuro los miembros de KingstonCognate y los expertos del sector?

Descubra por qué el futuro de las empresas depende de los SSDs habilitados para SDS y cómo encaja el SSD en una solución de Software Defined Storage.

¿Está planeando tener un nuevo sistema? Mire este video para conocer los beneficios de la tecnología de última generación DRAM de 16 Gbit.

Descubra cómo Hosteur fomentó su rápido crecimiento y sus SLAs con los productos y servicios de Kingston Enterprise.

Los centros de datos deberían estar usando SSD para servidor. Hay muchos beneficios sobre los dispositivos de los clientes y los costos se han reducido.

NVMe es ahora el protocolo estándar en SSDs para potenciar los centros de datos y los entornos empresariales.

Los administradores de centros de datos en la nube y locales pueden aprender mucho de la supercomputación.

Descubra cómo Hardwareluxx pudo gestionar el crecimiento de su tráfico web con el SSD DC500M de Kingston.

El SDS no ha estado a la altura de sus expectativas, pero ahora que el NVMe es más asequible, el hardware básico está listo para cumplir.

Elegir el SSD correcto para su servidor es importante, ya que los SSD del servidor están optimizados para funcionar a un nivel de latencia predecible, mientras que los SSDs Cliente (computadora de escritorio/portátil) no lo están. Estas diferencias dan como resultado un mejor tiempo de actividad y menos retraso para aplicaciones críticas y servicios.

El experto de la industria, Simon Besteman, proporciona información sobre por qué el 5G exige edge computing en los micro centros de datos.

¿Cuáles son las demandas de los Centros de datos en estos tiempos sin precedentes? Lea este artículo de la Dra. Sally Eaves, experta de la industria, y ella le proporcionará una idea de las demandas.

Kingston entregó una memoria compatible que cumplió con los objetivos de rendimiento de los servidores de i3D.net, extendiendo la vida útil de su hardware existente.

¿Por qué los centros de datos Edge Computing son importantes para el 5G? Descargue y lea el eBook de Kingston en servidores Edge y el lanzamiento del 5G.

Este documento técnico muestra cómo el uso de SSDs para Data Center DC500 de Kingston Technology puede reducir el capital total y los costos de licencia en un 39%.

SSDs de las series Data Center 500 (DC500R / DC500M) – Consistencia y predictibilidad de latencia (tiempo de respuesta) y rendimiento de IOPS (I/Os por segundo).

Un porcentaje del espacio de un SSD se reserva para el OP para el firmware. El OP puede mejorar el rendimiento.

La protección PFAIL de firmware y hardware es un método muy eficaz para evitar perder datos en SSD empresariales.

Preguntas frecuentes sobre tecnologías SSD y términos como SATA, M.2, NAND, RAID, NVMe, PCIe, SAS y claves.

Kingston usa controladores basados en LSI® SandForce® en algunos SSD que utilizan tecnologías patentadas de recolección de basura.

SDS ofrece un control basado en políticas de los niveles de datos, independiente del hardware de almacenamiento subyacente.

Las cargas de trabajo del OLTP constan de grandes cantidades de pequeñas transacciones rápidas que requieren tiempos de respuesta inferiores a un segundo.

La HPC puede requerir cantidades masivas de datos. Los discos SSD consumen una fracción de la potencia de los discos duros giratorios.

Los discos SSD Kingston tienen funciones como ECC y bloques adicionales que evitan que se escriban datos sobre bloques dañados.

El almacenamiento puede ser el componente más desafiante para el rendimiento de la VDI.

Los ensayos y pruebas son piezas clave de nuestro compromiso de ofrecer los productos más confiables del mercado. Realizamos rigurosas pruebas a todos los productos, durante cada etapa de la producción. Estas pruebas garantizan el control de calidad a lo largo del proceso de fabricación.

Aprenda que buscar cuando compra RAM o memoria de acceso aleatorio RAM, incluido que tipo de memoria y que capacidad de memoria soporta su placa madre.

Si sus archivos no abren inmediatamente y sus programas cargan lentamente, usted recibe un mensaje de error o no es posible cargar varios programas la vez, su computadora podría necesitar más memoria.

La DDR4 consume hasta un 40% menos de energía que una DDR3. Puede aumentar el rendimiento en un 50% en comparación con una DDR3.

Si tienes algún problema con la instalación de tu memoria, si necesitas ayuda en algún tipo de configuración o si quieres asesoría sobre cuál...